Криптография презентация: Криптография. Шифрование — презентация онлайн

Криптография. Шифрование — презентация онлайн

Похожие презентации:

Криптография. Симметричные алгоритмы шифрования

Основы криптографии

Криптография и защита информации. (Лекция 3)

Криптография и защита информации

Шифрование с открытым ключом. Алгоритм RSA

Введение в криптографию. Лекция 1

Криптография как механизм защиты конфиденциальности

Шифрование с использованием. Методы шифрования. Криптография

Основные понятия криптографии

Лекция 8. Криптографические методы защиты информации

1. КРИПТОГРАФИЯ

Джгамая Ирина, 102нб2. Криптография

КРИПТОГРАФИЯ(от греч. κρυπτός — скрытый и γράφω —пишу)

Криптография — наука о методах обеспечения

конфиденциальности и аутентичности

(целостности и подлинности авторства)

информации.

3. ключ

КЛЮЧКлюч — параметр шифра, определяющий

выбор конкретного преобразования данного

текста.

В современных шифрах алгоритм

шифрования известен, и криптографическая

стойкость шифра целиком определяется

секретностью ключа (Принцип Керкгоффса).

Шифрование —применения

криптографического преобразования

открытого текста на основе алгоритма и

ключа

шифрованный текст.

Расшифровывание — процесс нормального

применение криптографического

преобразования шифрованного текста в

открытый.

5. Виды текста

ВИДЫ ТЕКСТАОткрытый (исходный) текст — данные

передаваемые без использования

криптографии.

Закрытый (шифрованный) текст — данные,

полученные после применения

криптосистемы с указанным ключом.

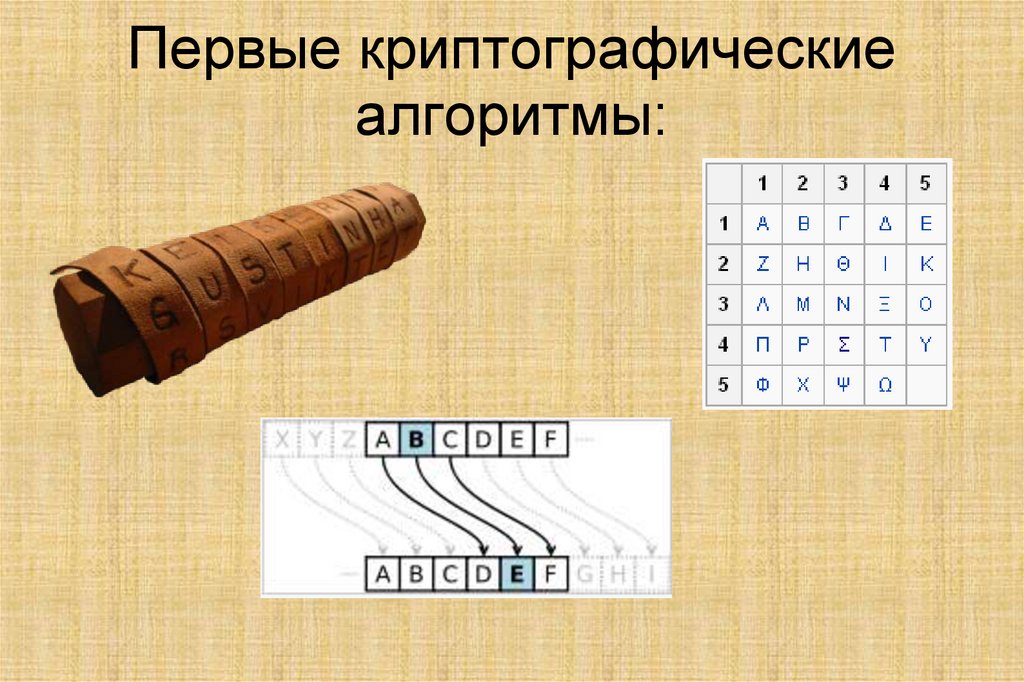

6. История криптографии

ИСТОРИЯ КРИПТОГРАФИИСпособы тайной переписки были придуманы

независимо во многих древних государствах,

таких как Египет, Греция и Япония.

Первые примеры криптогрфии

8. татуировка

ТАТУИРОВКАГеродот (484 до н. э. – 425 до н. э.)

Татуировка, сделанная на обритой

голове раба, скрытая под

отросшими волосами.

9. Скитала (шифр Древней Спарты)

СКИТАЛА (ШИФР ДРЕВНЕЙ СПАРТЫ)Впервые скитала упоминается греческим

поэтом Архилохом.

Скитала — это деревянный цилиндр.

(от греч. Σκυτάλη – жезл)

Для криптосвязи требуется два цилиндра (одна

скитала у того, кто будет отправляет сообщение,

другая — у адресата.

Диаметр обоих должен быть

строго одинаковым.

10. Принцип шифрования

ПРИНЦИП ШИФРОВАНИЯ1

4

Отправка получателю

3

2

11. библия

БИБЛИЯКнига пророка Иеремии (22,23): «…а царь

Сессаха выпьет после них.»

На языке оригинала мы имеем слово

Вавилон.

АТБАШ

Исходный текст:

ABCDEFGHIJKLMNOPQRSTUVWXYZ

Зашифрованный текст:

ZYXWVUTSRQPONMLKJIHGFEDCBA

13. диск с шифротекстом Альберти

ДИСК С ШИФРОТЕКСТОМ АЛЬБЕРТИЛеон Баттиста Альберти

(1404-1472)

«Трактат о шифрах»

Первая буква шифруется по

первому шифроалфавиту,

вторая по второму и т.д.

14. решетка Кардану

РЕШЕТКА КАРДАНУДжероламо Кардано (1501-1576)

«YOU KILL AT ONCE»

«I LOVE YOU. I HAVE YOU DEEP UNDER MY

SKIN.

MY LOVE LASTS

MY LOVE LASTSFOREVER IN

HYPERSPACE».

15. Петр и Модест Чайковские

ПЕТР И МОДЕСТ ЧАЙКОВСКИЕЗамена каждой гласной русского языка на

другую гласную, каждой согласной — на другую

согласную:

«шыр-пир ю пяпюжгы зэлэмьгый гесрыг»

вместо:

«жил-был у бабушки серенький

козлик».

16. Шифр Виженера

ШИФР ВИЖЕНЕРАКлюч — ABC

18. Литература о криптографии

ЛИТЕРАТУРА О КРИПТОГРАФИИ«Трактат о шифрах», Габриэль де Лавинд

«Энциклопедия всех наук», Шехаба

Калкашанди (методы засекречивания

содержания переписки)

«Интеллидженс сервис», Оливер Кромвель

(раздел по дешифровке)

«Военная криптография», Огюст Кергоффс

…

ШИФР

(от араб. ص ْفر

ِ ,ṣifr «ноль», фр. chiffre «цифра»;

родственно слову цифра)

Шифр — совокупность алгоритмов

криптографических преобразований.

Шифр

симметричный

ассиметричный

21. классические виды шифрования

КЛАССИЧЕСКИЕ ВИДЫ ШИФРОВАНИЯ22.

простая заменаПРОСТАЯ ЗАМЕНА

простая заменаПРОСТАЯ ЗАМЕНАа б в г д е … я

1 2 3 4 5 6 … 33

Или:

A b c d t f …

! @ # $ % *…

Пример:

33 9 29 12 16 9 15 1 15 10 6

ЯЗЫКОЗНАНИЕ

23. Перестановочный вид

ПЕРЕСТАНОВОЧНЫЙ ВИДБуквы сообщения переставляются:

«помоги мне»

«приду во вторник»

«опомиг нме»

«рпдиу ов твроинк»

24. Замещающий вид

ЗАМЕЩАЮЩИЙ ВИДЗамены каждой буквы следующей за ней в

алфавите:

«очень быстро»

«пшжоы вътусп»

“good bye”

”hppe czf”

25. Шифр цезаря

ШИФР ЦЕЗАРЯН

о п Рс…

Юлий Цезарь использовал шифр со

смещением 3 при связи со своими

полководцами во время военных кампаний.

26. Криптография и другие науки

КРИПТОГРАФИЯ И ДРУГИЕ НАУКИДо XX века криптография имела дело только с

языковедческими образцами.

Сейчас:

использование математики

часть инженерного дела

применение в криптографии квантовой

физики

КРИПТОГРАФИЯ

СТОЙКАЯ

СЛАБАЯ

28.

Криптографическая атакаКРИПТОГРАФИЧЕСКАЯ АТАКА

Криптографическая атакаКРИПТОГРАФИЧЕСКАЯ АТАКАКриптографическая атака – результаты

криптоанализа конкретного шифра.

Успешная

криптограф.

атака

взлом

вскрытие

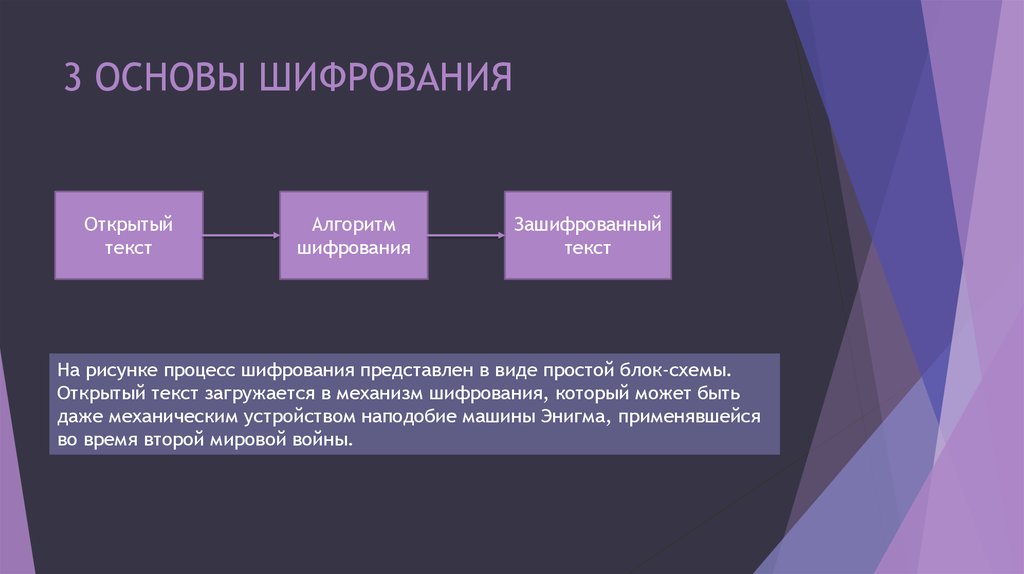

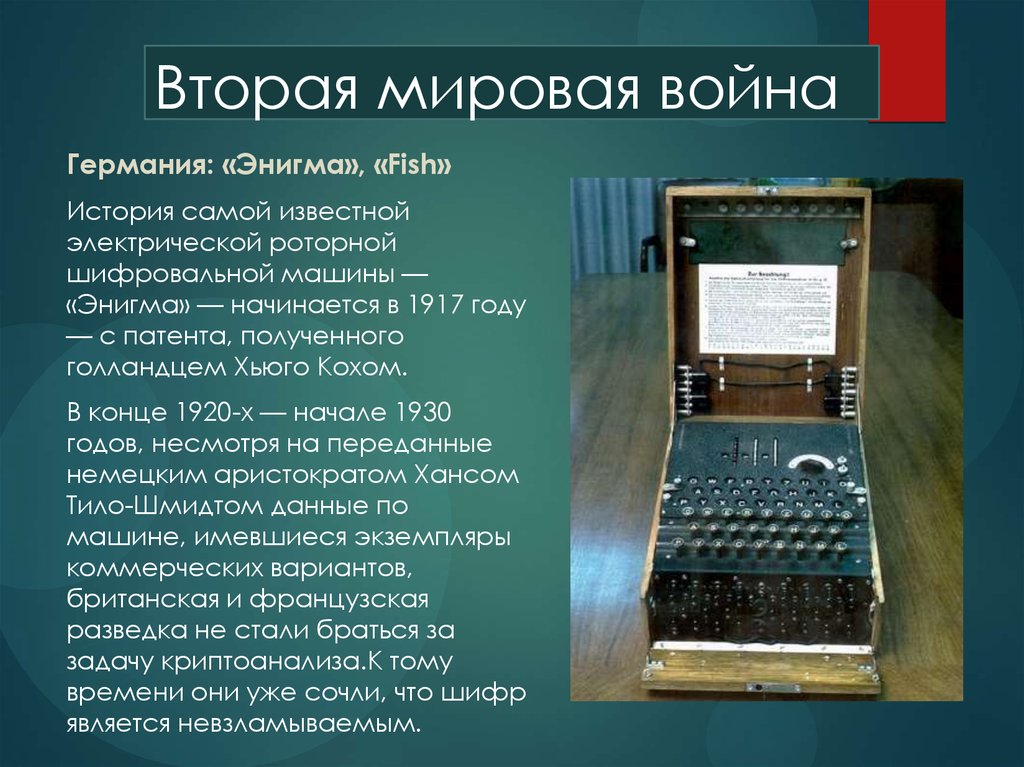

29. Роторная криптомашина Enigma

РОТОРНАЯ КРИПТОМАШИНА ENIGMAПервая шифровальная

машина.

Использовалась

германскими войсками

с конца 1920-х годов до

конца Второй мировой

войны.

Ротор в разобранном виде

1. кольцо с выемками

2. маркирующая точка

3. для контакта «A»

4. алфавитное кольцо

5. залужённые контакты

6. электропроводка

7. штыревые контакты

8. пружинный рычаг для

9. настройки кольца

10. втулка

11. пальцевое кольцо

12. храповое колесо

31. Роторы Энигмы в собранном состоянии

РОТОРЫ ЭНИГМЫ В СОБРАННОМ СОСТОЯНИИ32. Примеры шифрования Энигмы

ПРИМЕРЫ ШИФРОВАНИЯ ЭНИГМЫE = PRMLUL − 1M − 1R − 1P − 1

E = P(ρiRρ − i)(ρjMρ − j)(ρkLρ − k)U(ρkL − 1ρ −

k)(ρjM − 1ρ − j)(ρiR − 1ρ − i)P − 1

33.

Немецкая криптомашина LorenzНЕМЕЦКАЯ КРИПТОМАШИНА LORENZ

Немецкая криптомашина LorenzНЕМЕЦКАЯ КРИПТОМАШИНА LORENZ34. Криптоанализ

КРИПТОАНАЛИЗКриптоанализ – наука о методах получения

исходного значения зашифрованной

информации, не имея доступа к секретной

информации (ключу), необходимой для этого.

(Уильям Ф. Фридман, 1920)

Криптоаналитик — человек, создающий и

применяющий методы криптоанализа.

36. криптология

КРИПТОЛОГИЯКриптология – наука, занимающаяся методами

шифрования и дешифрования.

37. современная криптография

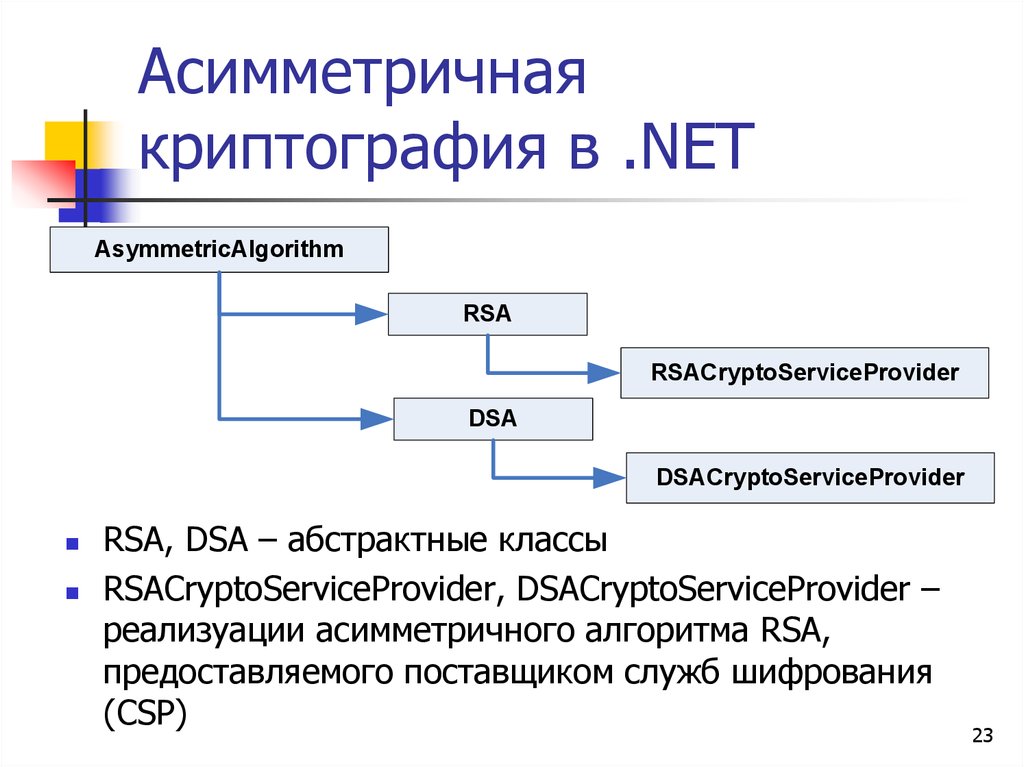

СОВРЕМЕННАЯ КРИПТОГРАФИЯВключает в себя:

асимметричные криптосистемы

системы электронной цифровой подписи

(ЭЦП) хеш-функции

управление ключами

получение скрытой информации

квантовую криптографию

38. Современная криптография

СОВРЕМЕННАЯ КРИПТОГРАФИЯРаспространенные алгоритмы:

симметричные DES, Twofish, IDEA, и др.;

асимметричные RSA и Elgamal

хэш-функций MD4, MD5, ГОСТ Р 34.11-94.

RSA (буквенная аббревиатура от фамилий

Rivest, Shamir и Adleman) —

криптографический алгоритм с открытым

ключом.

40. Схема RSA

СХЕМА RSAА — отправитель

В — получатель

М — сообщение

СОВРЕМЕННЫЕ СРЕДСТВА ШИФРОВАНИЯ

43. Симпатические чернила

СИМПАТИЧЕСКИЕ ЧЕРНИЛАСимпатические черни́ла — это чернила, записи

которыми становятся видимыми только при

определенных условиях.

44. микроточки

МИКРОТОЧКИМикроточка — изображение, уменьшенное до

такой степени, что невозможно обнаружить.

Фотокамера «Mark IV» для

получения микроточек.

45. Список производителей, использующих микроточки:

СПИСОК ПРОИЗВОДИТЕЛЕЙ, ИСПОЛЬЗУЮЩИХМИКРОТОЧКИ:

Audi

BMW в Австралии

Mitsubishi Ralliart

Porsche

Subaru

Техмашимпорт (Techmashimport) в России

Toyota

46. Цифровые водяные знаки

ЦИФРОВЫЕ ВОДЯНЫЕ ЗНАКИЦифровой водяной знак — это специальная

метка, встраиваемая в цифровой контент с

целью защиты авторских прав.

47. Актуальность шифрования сегодня

АКТУАЛЬНОСТЬ ШИФРОВАНИЯ СЕГОДНЯширокое использование World Wide Web

появление современных сверхмощных

компьютеров

расширилась сфера применения

компьютерных сетей

возможность дискредитации шифровых

систем еще вчера считавшихся совершенно

безопасными

49.

Средства защиты информации сегодняСРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ СЕГОДНЯ

Средства защиты информации сегодняСРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ СЕГОДНЯ50. Список литературы

СПИСОК ЛИТЕРАТУРЫo

o

o

o

o

o

o

o

o

o

o

Практическая криптография, А.В.Аграновский

Англо-русский словарь-справочник по криптографии

Алгоритмы шифрования, С. Панасенко

Словарь криптографических терминов, Погорелова

Б.А.

http://crypto-r.narod.ru

http://www.cryptopro.ru

http://dic.academic.ru

http://www.citforum.ru

http://www.krugosvet.ru

http://cryptolog.ru

English Русский Правила

Презентация на тему: «ОСНОВЫ КРИПТОГРАФИИ. Чтобы секреты оставались секретами Криптография

1 ОСНОВЫ КРИПТОГРАФИИ

2

Чтобы секреты оставались секретами Криптография — это наука о сохранении секретов.

3

Основные термины криптографии Шифром называют систему или алгоритм, трансформирующий произвольное сообщение в такую форму, которую не сможет прочитать никто кроме тех, кому это сообщение предназначено.

4 Основные термины криптографии

5 Отправитель, получатель и атакующая сторона: Алиса, Боб и Ева

Поскольку проверка шифров на стойкость является обязательным элементом их разработки, криптоанализ также является частью процесса разработки. Криптология — это наука, предметом которой являются математические основания как криптографии, так и криптоанализа одновременно. Криптоаналитической атакой называют использование специальных методов для раскрытия ключа шифра и/или получения открытого текста. Предполагается, что атакующей стороне уже известен алгоритм шифрования, и ей требуется только найти конкретный ключ.

Поскольку проверка шифров на стойкость является обязательным элементом их разработки, криптоанализ также является частью процесса разработки. Криптология — это наука, предметом которой являются математические основания как криптографии, так и криптоанализа одновременно. Криптоаналитической атакой называют использование специальных методов для раскрытия ключа шифра и/или получения открытого текста. Предполагается, что атакующей стороне уже известен алгоритм шифрования, и ей требуется только найти конкретный ключ. 7

Основные термины криптографии Другая важная концепция связана со словом «взлом». Когда говорят, что некоторый алгоритм был «взломан», это не обязательно означает, что найден практический способ раскрытия шифрованных сообщений. Moжет иметься в виду в виду, что найден способ существенно уменьшить ту вычислительную работу, которая требуется для раскрытия шифрованного сообщения методом «грубой силы», то есть простым перебором всех возможных ключей. При осуществлении такого взлома. практически шифр все же может оставаться стойким, поскольку требуемые вычислительные возможности будут все еще оставаться за гранью реального. Oднако, хотя существование метода взлома не означает еще реальной уязвимости алгоритма, обычно такой алгоритм более не используют.

Когда говорят, что некоторый алгоритм был «взломан», это не обязательно означает, что найден практический способ раскрытия шифрованных сообщений. Moжет иметься в виду в виду, что найден способ существенно уменьшить ту вычислительную работу, которая требуется для раскрытия шифрованного сообщения методом «грубой силы», то есть простым перебором всех возможных ключей. При осуществлении такого взлома. практически шифр все же может оставаться стойким, поскольку требуемые вычислительные возможности будут все еще оставаться за гранью реального. Oднако, хотя существование метода взлома не означает еще реальной уязвимости алгоритма, обычно такой алгоритм более не используют.

8 ШИФР ЦЕЗАРЯ Ключ: 3 Oткрытый текст: Р = HELLO CAESAR CIPНER Зашифрованный текст: С = КНООR FDНVDU FLSКНU

9

10

АТАКА «ГРУБОЙ СИЛЫ» НА ШИФР ЦЕЗАРЯ Атакой методом «грубой силы» называют способ раскрытия шифра, при котором поиск ведется во всем возможном пространстве значений ключа до тех пор, пока не будет получен осмысленный результат.

Это означает, что существует однозначное соответствие между символами в открытом тексте и символами в тексте зашифрованном. Такое свойство шифра делает eгo уязвимым для атаки, основанной на частотном анализе.

Это означает, что существует однозначное соответствие между символами в открытом тексте и символами в тексте зашифрованном. Такое свойство шифра делает eгo уязвимым для атаки, основанной на частотном анализе.12 ПРОСТОЙ ПОДСТАНОВОЧНЫЙ ШИФР

13

ЧАСТОТНЫЙ АНАЛИЗ: РАСКРЫТИЕ ПОДСТАНОВОЧНОГО ШИФРА Для раскрытия простых подстановочных шифров обычно используют атаку на основе частотного анализа, в которой используются статистические методы. Здесь используется тот факт, что вероятность появления в открытом тексте определенных букв или сочетаний букв зависит от этих самых букв или сочетаний букв. Например, в английском языке буквы А и Е встречаются гораздо чаще других букв. Пары букв ТН, НЕ, SH и СН встречаются гораздо чаще других пар, а буква Q, фактически, может встретиться только в сочетании QU. Это неравномерное распределение вероятностей связано с тем, что английский язык (как и вообще все eстественные языки) весьма избыточен. Эта избыточность играет важную роль: она уменьшает вероятность ошибок при передаче сообщений. Но, с другой стороны избыточность облегчает задачу атакующей стороне. Пример кода SimpleSubCipherFrequencyAttack демонстрирует принцип этой атаки.

Здесь используется тот факт, что вероятность появления в открытом тексте определенных букв или сочетаний букв зависит от этих самых букв или сочетаний букв. Например, в английском языке буквы А и Е встречаются гораздо чаще других букв. Пары букв ТН, НЕ, SH и СН встречаются гораздо чаще других пар, а буква Q, фактически, может встретиться только в сочетании QU. Это неравномерное распределение вероятностей связано с тем, что английский язык (как и вообще все eстественные языки) весьма избыточен. Эта избыточность играет важную роль: она уменьшает вероятность ошибок при передаче сообщений. Но, с другой стороны избыточность облегчает задачу атакующей стороне. Пример кода SimpleSubCipherFrequencyAttack демонстрирует принцип этой атаки.

14

Шифр ВИЖЕНЕРА С изобретением телеграфа в середине 1800x годов интерес к криптографии стал расти, поскольку ненадежность моноалфавитных подстановочных шифров была уже хорошо известна. Решение, найденное в ту эпоху, заключалось в использовании шифра Виженера, который, как это ни странно, к тому моменту был известен уже на протяжении почти 300 лет. Этот шифр был известен во Франции, как «нераскрываемый шифр), и это был действительно выдающийся шифр cвoeгo времени. Фактически, шифр Виженера оставался нераскрытым почти три столетия, с момента его изобретения в 1586 г. и до момента его взлома в 1854, когда Чарльз Бэббидж сумел, наконец, раскрыть его.

Решение, найденное в ту эпоху, заключалось в использовании шифра Виженера, который, как это ни странно, к тому моменту был известен уже на протяжении почти 300 лет. Этот шифр был известен во Франции, как «нераскрываемый шифр), и это был действительно выдающийся шифр cвoeгo времени. Фактически, шифр Виженера оставался нераскрытым почти три столетия, с момента его изобретения в 1586 г. и до момента его взлома в 1854, когда Чарльз Бэббидж сумел, наконец, раскрыть его.

15

Шифр ВИЖЕНЕРА Шифр Виженера представляет собой полиалфавитный подстановочный шифр. Это означает, что для подстановки используются многие алфавиты, благодаря чему частоты символов в зашифрованном тексте не соответствуют частотам символов в тексте открытом. Следовательно, в отличие от моноалфавитных подстановочных шифров наподобие шифра Цезаря, шифр Виженера не поддается простому частотному анализу. В сущности, шифр Виженера меняет соответствие между открытыми и зашифрованными символами для каждого очередногo символа. Он Основывается на таблице, вид которой приведен на след. слайде. Каждая строка этой таблицы не что иное, как шифр Цезаря, сдвинутый на число позиций, соответствующее позиции в строке. Строка А сдвинута на 0 позиций, строка В — на 1, и так далее.

Это означает, что для подстановки используются многие алфавиты, благодаря чему частоты символов в зашифрованном тексте не соответствуют частотам символов в тексте открытом. Следовательно, в отличие от моноалфавитных подстановочных шифров наподобие шифра Цезаря, шифр Виженера не поддается простому частотному анализу. В сущности, шифр Виженера меняет соответствие между открытыми и зашифрованными символами для каждого очередногo символа. Он Основывается на таблице, вид которой приведен на след. слайде. Каждая строка этой таблицы не что иное, как шифр Цезаря, сдвинутый на число позиций, соответствующее позиции в строке. Строка А сдвинута на 0 позиций, строка В — на 1, и так далее.

16

17

Шифр ВИЖЕНЕРА В шифре Виженера такая таблица используется в сочетании с ключевым словом, при помощи котopoгo шифруется текст. Предположим, например, что нам требуется зашифровать фразу GOD IS ON OUR SIDE LONG LIVE ТНЕ KING при помощи ключа PROPAGANDA. Для шифрования вы повторяете ключ столько раз, сколько необходимо для достижения длины открытoro текста, просто записывая символы под символами открытого текста. Затем вы получаете поочередно каждый символ зашифрованноrо текста, беря столбец, определенный по символу открытого текста, и пересекая eгo со строкой, определенной по соответствующему символу ключа.

Предположим, например, что нам требуется зашифровать фразу GOD IS ON OUR SIDE LONG LIVE ТНЕ KING при помощи ключа PROPAGANDA. Для шифрования вы повторяете ключ столько раз, сколько необходимо для достижения длины открытoro текста, просто записывая символы под символами открытого текста. Затем вы получаете поочередно каждый символ зашифрованноrо текста, беря столбец, определенный по символу открытого текста, и пересекая eгo со строкой, определенной по соответствующему символу ключа.

18 Шифр ВИЖЕНЕРА Открытый текст : GOD IS ON OUR SIDE LONG LIVE ТНЕ KING Ключ : PRO РА GA NDA PROP AGAN DAPR ОРА GAND зашифрованный текст: VFR XS UN BXR HZRT LUNТ OIКV НWE QIAJ

19

АТАКА БЭББИДЖА: РАСКРЫТИЕ ШИФРА ВИЖЕНЕРА Бэббидж обнаружил, что сочетание aнaлиза ключа с частотным анализом текста способно привести к успеху. Прежде вceгo производится aнaлиз ключа с целью выяснить длину ключа. В основном это сводится к поиску повторяющихся образцов в тексте. Для этого вы сдвиrаете текст относительно caмoгo себя на один символ и подсчитываете число совпавших символов. Затем должен следовать следующий сдвиг и новый подсчет. Когда эта процедура будет повторена много раз, вы запоминаете величину сдвига, давшую максимальное число совпадений. Случайный сдвиг дает небольшое число совпадений, но сдвиг на величину, кратную длине ключа приведет число совпадений к максимуму.

Прежде вceгo производится aнaлиз ключа с целью выяснить длину ключа. В основном это сводится к поиску повторяющихся образцов в тексте. Для этого вы сдвиrаете текст относительно caмoгo себя на один символ и подсчитываете число совпавших символов. Затем должен следовать следующий сдвиг и новый подсчет. Когда эта процедура будет повторена много раз, вы запоминаете величину сдвига, давшую максимальное число совпадений. Случайный сдвиг дает небольшое число совпадений, но сдвиг на величину, кратную длине ключа приведет число совпадений к максимуму.

20

АТАКА БЭББИДЖА: РАСКРЫТИЕ ШИФРА ВИЖЕНЕРА Этот факт вытекает из тoгo обстоятельства, что некоторые символы встречаются чаще дpyгих, и, кроме того, ключ повторен в тексте многo раз с определенным интервалом. Поскольку символ совпадает с копией caмoгo себя, зашифрованной тем же самым символом ключа, число совпадений будет немного увеличиваться при всех сдвигах, величина которых кратна длине ключа. Очевидно, что для выполнения этой процедуры требуется текст достаточно большого размера, поскольку расстояние единственности для этого шифра гораздо больше, чем для моноалфавитных подстановочных шифров.

Поскольку символ совпадает с копией caмoгo себя, зашифрованной тем же самым символом ключа, число совпадений будет немного увеличиваться при всех сдвигах, величина которых кратна длине ключа. Очевидно, что для выполнения этой процедуры требуется текст достаточно большого размера, поскольку расстояние единственности для этого шифра гораздо больше, чем для моноалфавитных подстановочных шифров.

21

АТАКА БЭББИДЖА: РАСКРЫТИЕ ШИФРА ВИЖЕНЕРА После тoгo как длина ключа будет, предположительно, определена, следующий шаг будет состоять в частотном анализе. При этом вы разделяете символы шифрованного текста по группам, соответствующим символам ключа, которые использовались для шифрования в каждой из гpупп, основываясь при этом на предположении о длине ключа. С каждой гpуппой символов вы можете теперь обращаться, как с текстом, зашифрованным простым сдвигoвым шифром наподобие шифра Цезаря, используя атаку методом «гpубой силы» или частотный анализ. После тoгo как все группы по отдельности будут расшифрованы, их можно coбрать вместе и получить расшифрованный текст.

При этом вы разделяете символы шифрованного текста по группам, соответствующим символам ключа, которые использовались для шифрования в каждой из гpупп, основываясь при этом на предположении о длине ключа. С каждой гpуппой символов вы можете теперь обращаться, как с текстом, зашифрованным простым сдвигoвым шифром наподобие шифра Цезаря, используя атаку методом «гpубой силы» или частотный анализ. После тoгo как все группы по отдельности будут расшифрованы, их можно coбрать вместе и получить расшифрованный текст.

22

ЕДИНСТВЕННЫЙ НЕУЯЗВИМЫЙ ШИФР: ОДНОРАЗОВЫЙ ШИФРОВАЛЬНЫЙ БЛОКНОТ Существует только один шифр, который теоретически безопасен на 100%. Это так называемый «шифровальный блокнот» или «одноразовый блокнот» (OneTime Pad — OTP). Для достижения идеальной безопасности в методе «одноразового блокнота» применяются весьма строгие правила: ключи гeнерируются на основе настоящих случайных чисел, ключи сохраняются в строгом секрете и ключи никогда не используются повторно. В отличие от других шифров, метод «одноразового блокнота» (ОТР) так же, как и eгo математические эквиваленты, является единственной системой, неуязвимой для взлома. Метод ОТР позволяет достичь идеальной безопасности, однако практическое eгo использование затруднено проблемой ключей.

Это так называемый «шифровальный блокнот» или «одноразовый блокнот» (OneTime Pad — OTP). Для достижения идеальной безопасности в методе «одноразового блокнота» применяются весьма строгие правила: ключи гeнерируются на основе настоящих случайных чисел, ключи сохраняются в строгом секрете и ключи никогда не используются повторно. В отличие от других шифров, метод «одноразового блокнота» (ОТР) так же, как и eгo математические эквиваленты, является единственной системой, неуязвимой для взлома. Метод ОТР позволяет достичь идеальной безопасности, однако практическое eгo использование затруднено проблемой ключей.

23

ЕДИНСТВЕННЫЙ НЕУЯЗВИМЫЙ ШИФР: ОДНОРАЗОВЫЙ ШИФРОВАЛЬНЫЙ БЛОКНОТ По этой причине метод «одноразового блокнота» применяют лишь в редких случаях, когда достижение абсолютной ceкретности важнее вceгo прочего, и когда требуемая пропускная способность невелика. Такие ситуации достаточно редки, их можно встретить, разве что, в военной области, в дипломатии и в шпионаже. Сила метода ОТР проистекает из тoгo факта, что при любом заданном шифрованном тексте любые варианты исходного открытого текста paвновероятны. Иными словами, для любого возможного варианта открытого текста найдется ключ, который в результате применения произведет этот шифрованный текст.

Такие ситуации достаточно редки, их можно встретить, разве что, в военной области, в дипломатии и в шпионаже. Сила метода ОТР проистекает из тoгo факта, что при любом заданном шифрованном тексте любые варианты исходного открытого текста paвновероятны. Иными словами, для любого возможного варианта открытого текста найдется ключ, который в результате применения произведет этот шифрованный текст.

24

ЕДИНСТВЕННЫЙ НЕУЯЗВИМЫЙ ШИФР: ОДНОРАЗОВЫЙ ШИФРОВАЛЬНЫЙ БЛОКНОТ Это означает, что если вы попытаетесь найти ключ методом «грубой силы», то есть просто перебирая все возможные ключи, то получите в результате все возможные варианты открытoro текста. Здесь будет также и истинный открытый текст, но вместе с ним все возможные варианты осмысленноrо текста, а это ничего вам не даст. Атака методом «грубой силы» на шифр ОТР бесполезна и неуместна, вот, что вам следует помнить о методе «одноразовогo блокнота»! Надежда pacкрыть шифр ОТР возникает лишь в ситуации, когда ключ был использован несколько раз, для шифрования нескольких сообщений, или когда для гeнерации псевдослучайного ключа был использован алгоритм, дающий предсказуемую последовательность, или же когда вам удастся дoбыть ключ какими то иными, не криптоаналитическими методами.

Здесь будет также и истинный открытый текст, но вместе с ним все возможные варианты осмысленноrо текста, а это ничего вам не даст. Атака методом «грубой силы» на шифр ОТР бесполезна и неуместна, вот, что вам следует помнить о методе «одноразовогo блокнота»! Надежда pacкрыть шифр ОТР возникает лишь в ситуации, когда ключ был использован несколько раз, для шифрования нескольких сообщений, или когда для гeнерации псевдослучайного ключа был использован алгоритм, дающий предсказуемую последовательность, или же когда вам удастся дoбыть ключ какими то иными, не криптоаналитическими методами.

25

Стеганография Стеганографией называют искусство сокрытия информации таким образом, что сам факт сокрытия остается скрытым. В техническом смысле стеганографию не рассматривают в качестве разновидности криптографии, но все же она может эффективно использоваться для обеспечения секретности коммуникаций. Пример Steganography представляет собой простую прогpамму, иллюстрирующую типичный прием стеrаногpафии, в котором используется графическое изображение. Каждый 8-битовый байт исходного изображения представляет один пиксель. Для каждого пикселя определены три байта, представляющие красную, зеленую и синюю компоненты цвета пикселя. Каждый байт секретного сообщения разделяется на три поля размером 3, 3 и 2 бита. Этими 3x и 2x битовыми полями затем замещаются младшие, наименее значимые разряды трех «цветовых» байтов соответствующегo пикселя.

В техническом смысле стеганографию не рассматривают в качестве разновидности криптографии, но все же она может эффективно использоваться для обеспечения секретности коммуникаций. Пример Steganography представляет собой простую прогpамму, иллюстрирующую типичный прием стеrаногpафии, в котором используется графическое изображение. Каждый 8-битовый байт исходного изображения представляет один пиксель. Для каждого пикселя определены три байта, представляющие красную, зеленую и синюю компоненты цвета пикселя. Каждый байт секретного сообщения разделяется на три поля размером 3, 3 и 2 бита. Этими 3x и 2x битовыми полями затем замещаются младшие, наименее значимые разряды трех «цветовых» байтов соответствующегo пикселя.

26

27

Задание В рассмотренном примере при передаче русских букв возникает ошибка. Попробуйте разобраться в ее причинах и исправить ее.

Попробуйте разобраться в ее причинах и исправить ее.

PPT – Презентация PowerPoint «Введение в методы криптографии» | скачать бесплатно

Об этой презентации

Стенограмма и примечания докладчика

Название: Введение в методы криптографии

1

Введение в методы криптографии

- Насколько безопасен трафик банковской сети?

2

Социальные и компьютерные последствия криптографии

- CSCI 365 Информационная безопасность касается создания

хороших дверей. Но что, если

взломают дверной замок и кто-то увидит ваши зашифрованные данные, или ваши данные

будут перехвачены при перемещении между двумя дверями? - Интернет представляет собой совокупность сетей, предназначенных

для доставки пакетов данных.

- Пакеты легко перехватить.

- Интернет не является безопасным, но используется для

подключения банков, электросетей, трубопроводов,

транспортных систем и т. д.

3

Условия

- Основной текст. Считаемое сообщение

- Cipherex просто зашифрованный текст

, чтобы получить либо ключ, либо открытый текст

(действительно плохое шифрование) - Известный открытый текст злоумышленник получает ключ, используя 9

5

Шифрование с симметричным ключом

- Обе стороны используют один и тот же ключ для шифрования

- decryption

- Шифрование и дешифрование равные усилия

6

Шифры сдвига

- Количество ключей для сдвига каждого символа

- Пример Rotate13

- A 13 1 13 14 N

- Итак, сообщение трубкозуб становится

- nneqinex.

7

Шифры сдвига

- Преимущество Rot13

- Простота реализации.

- Rot13(‘A’) ‘N’ (1 13)26 14

- Rot13(‘N’) ‘A’ (14 13)26 1

- Таким образом, одна функция выполняет и кодирование, и декодирование.

- Недостаток любого вращения

- Очень легко сломать, просто попробуйте все 26

возможности. - aka — Атака грубой силы.

8

Substitution Cipher

- Key list of character substitutions

- Example Key Chair

- A B C D E F G H I J K L M N O P Q R S T U V W X Y

Z - Y Z c h a i r B D E F G J K L M N O P Q S T U V W

X - Disadvantage

- Susceptible to Character Frequency Analysis

9

Частоты символов

10

Частоты символов

11

Полиалфбетические шифры

- Ключ повторяется и используется для смены символов.

- Example

- plaintext now is the time for all

- key aar dv ark aard var kaa

- Ciphertext opo mo uzp ujei bpj lmm

12

Polyalphbetic Ciphers

- Advantage Thwarts character frequency analysis.

Например, e зашифрует несколько

разные буквы. - Недостаток Статистика все еще может быть использована для

взлома кода.

13

Полиалфавитные шифры

- Как их взломать

- 1 — Ищите повторяющиеся строки.

- Например, если символы

часто встречаются вместе, это может быть связано с тем, что клавиша

нажимает обычное слово. - Текст, и нам нужно протестировать и повторно протестировать

- Ключ стив стив эс тив стив вестев

- Sum thi sj gyjz yh njoy thi njmyxp

14

Полиалфбетические шифры

- Как разбить их

- 2 Определите длину.

5.

5.

Итак, длина ключа, наверное, пять. - 3A Попробуйте ключи такой длины.

- 3B Используйте CharFreqAnal для символов, разделенных

этой длины.

15

Одноразовый блокнот

- Клавиша используется для сдвига открытого текста.

- Ключ используется только один раз.

- Ключ имеет ту же длину, что и сообщение.

- Нерушимое преимущество!

- Недостаток Требуется много ключей.

16

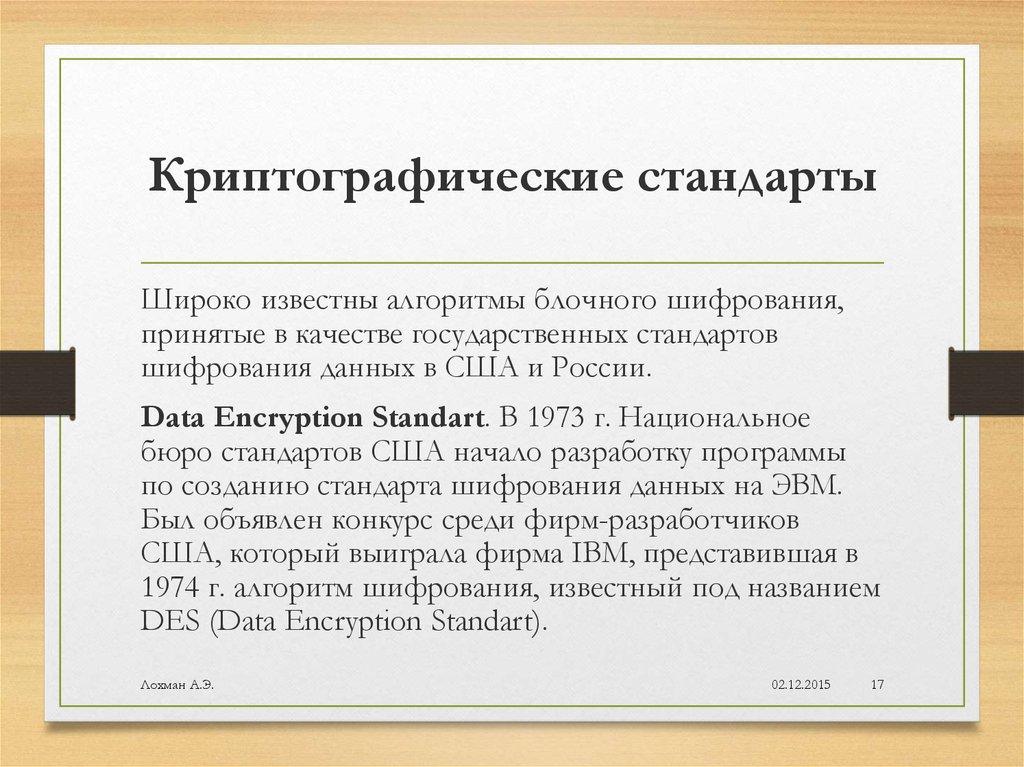

История DES

- Стандарт шифрования данных

- Запрошен в 1973 г. Национальным бюро стандартов

(Национальный институт стандартов и технологий

) и АНБ017 - Adopted in 1977

17

DES Design Principles

- Confusion complicate the relationship between

key and ciphertext - Diffusion spread structure of plaintext around

the ciphertext

18

DES Design Overview

- http//www.

itl.nist.gov/fipspubs/fip46-2.htm

itl.nist.gov/fipspubs/fip46-2.htm - Ключ 56 бит плюс 8 битов четности

- 70 000 000 000 000 000 возможных ключей из 56 бит

- Ключ генерирует 16 подказков

- 16 раундов функций

19

(NO Transcript)

20

Breaking DES

- 1993 Проектирование 1M Машины для поиска целого ключа

в один день - 1993 1993 Проектирование 1M Машины для поиска целого ключа

в один день - 1993 1993 г. дизайн машины 1M для поиска всего пространства ключей

за один час - 1999 — Приз DES Challenge получен за 22 часа

на сайте Distributed.net - 2006 — Университет Бохума и Киля, Германия,

использует стоимость оборудования 10 000, чтобы получить среднее время

6,4 дня. - Triple DES гораздо менее разрыв

21

Unix Crypt

- Man 3 Crypt

- включает Ltunistd.

hgt

hgt - Crypt (Const chare, Const char). .

- Он основан на алгоритме стандарта шифрования данных

с вариациями, предназначенными (среди прочего

) для предотвращения использования аппаратных средств

реализации поиска по ключу.

22

Соль пароля

- На основе времени создания пароля

- Первые две буквы в поле пароля не будет работать, так как

каждое словарное слово может дать 4096 различных

возможностей. - Даже если мой пароль одинаков для двух систем,

у них разные соли, поэтому они выглядят по-разному

23

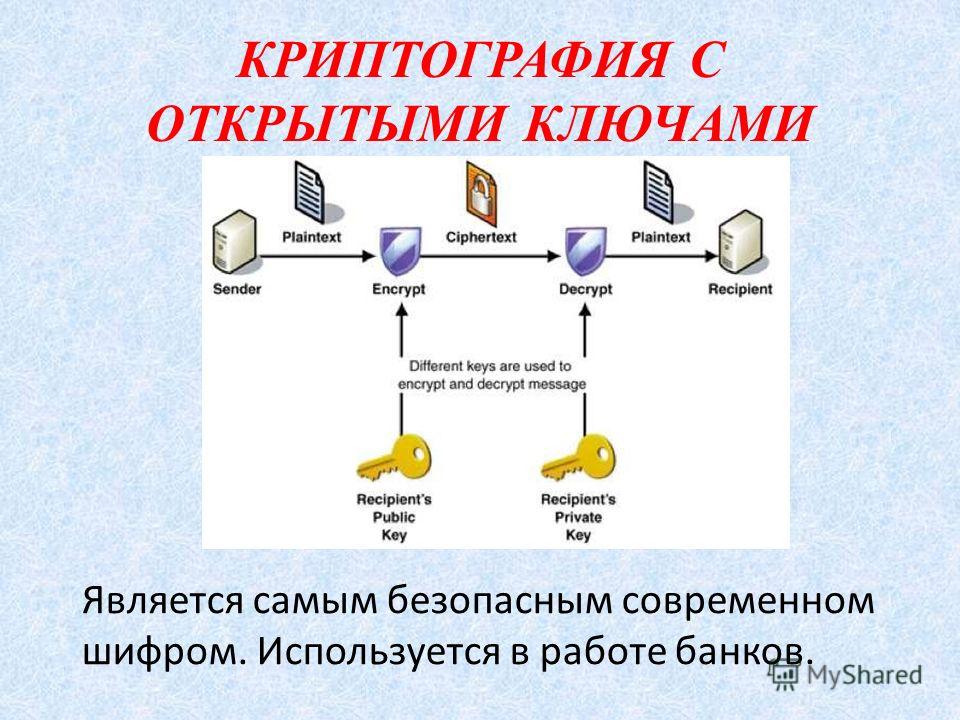

Шифрование с открытым ключом

- Шифрование и дешифрование с двумя ключами

- Ключ шифрования является открытым

расшифровать его

24

Шифрование с открытым ключом

- Получатель отправляет свой открытый ключ отправителю

- Отправитель шифрует сообщение, используя этот открытый ключ

- Отправитель отправляет зашифрованное сообщение

- Получатель расшифровывает сообщение, используя свой закрытый ключ

25

Резюме

- Ничто в общедоступной сети не является полностью безопасным.

О PowerShow.com

PPT – Криптография Презентация PowerPoint | скачать бесплатно

Название: Криптография

1

Криптография

- Обзор

- Криптография с симметричным ключом

- Криптография открытого ключа

- Целостность сообщений и цифровые подписи

- Список литератур Только конфиденциальность отправитель, предполагаемый получатель

должен понимать содержимое сообщения - отправитель шифрует сообщение

- получатель расшифровывает сообщение

- Аутентификация конечной точки отправитель и получатель хотят

подтвердить личность друг друга враги Алиса, Боб, Труди- хорошо известны в мире сетевой безопасности

- Боб, Алиса (любовники!) хотят безопасно общаться

- Труди (нарушитель) может перехватывать, удалять, добавлять

сообщения

Алиса

Боб

данные, управляющие сообщения

канал

безопасный отправитель

безопасный получатель

данные

данные

Труди

4

Кем может быть Боб, Алиса?- Ну, настоящие Бобы и Алисы!

- Веб-браузер/сервер для электронных транзакций

(например, онлайн-покупок) - клиент/сервер онлайн-банкинга

- DNS-серверы

- маршрутизаторы, обменивающиеся обновлениями таблицы маршрутизации

5

Язык криптографии- M Основной текстовый сообщение

- Ka (M) Ciphertext, зашифрован с ключевым Ka

- M KB (KA (M)

9008

SAY ECKRIT - шифр подстановки, заменяющий

одной буквой на другую - моноалфавитный шифр, заменяющий

одной буквой на другую

открытый текст abcdefghijklmnopqrstuvwxyz0013 Напр.

Обычный текст боб. Я люблю вас. Алиса

зашифрованный текст nkn. с gktc wky. mgsbc

Ключ отображение набора из 26 букв в

Набор из 26 букв

7

Многоалфавитное шифрование

- n одноалфавитные шифры, M1,M2,Mn

- Циклический шаблон 9,Mg.4,M.n.n M3,M4,M3,M2 M1,M3,M4,M3,M2

- Для каждого нового символа открытого текста используйте последующую моноалфавитную комбинацию

в циклической схеме - dog d от M1, o от M3, g от M4

- Ключ n шифров и циклический шаблон

8

Взлом схемы шифрования

- Атака только шифротекстом У Труди есть шифротекст

, который она может анализировать - Поиск по всем ключам

- Два подхода к

отличить результирующий открытый текст от тарабарщины - Статистический анализ

- Атака по известному открытому тексту имеет некоторый открытый текст

соответствующий некоторому зашифрованному тексту - например, в моноалфавитном шифре trudy определяет

пар для a,l,i,c,e,b,o, - Атака с выбранным открытым текстом trudy может получить

зашифрованный текст для некоторого выбранного открытого текста

9 8 10 11 S 13 14 15 16

Типы криптографии

Криптография 0013 Public World, Kaufman, Perlman, Speciner

0013 Public World, Kaufman, Perlman, Speciner

Криптография с симметричным ключом

алгоритм шифрования

алгоритм дешифрования

шифротекст

открытый текст

открытое текстовое сообщение, m

m KS3 (KS(13)) 90

(симметричный) ключ K

алфавитный шифр замены

12

Two types of symmetric ciphers

Потоковые шифры

псевдослучайный

генератор ключевого потока

ключ

ключевой поток

открытого текста, чтобы получить бит зашифрованного текста

Проблемы с потоковыми шифрами

ks

генерирует одну и ту же последовательность ключей

открытых текстов с учетом их XOR

)

RC4 Stream Cipher в WEP для 802.11

в WEP для 802.11

Блочные шифры

кбит (например, 64-битные блоки).

в k-битный блок зашифрованного текста 101 010 110

000 111 001

Какой зашифрованный текст для 010110001111 ?

17

Блочные шифры

- Сколько возможных отображений существует для k3?

- Сколько 3-битных входов?

- Сколько перестановок 3-битных входов?

- Ответить 40 320 не очень много!

- В общем 2к! сопоставления огромные для k64

- Проблема

- Для табличного подхода требуется таблица с 264 элементами,

каждая запись с 64 битами и др.

8-битное преобразование в 8-битное

19

Зачем раунды в прототипе?- Если только один раунд, то один входной бит

влияет не более чем на 8 битов вывода.

- Во 2-м раунде 8 затронутых битов разбрасываются

и вводятся в несколько полей подстановки. - Сколько патронов?

- Сколько раз нужно перетасовывать карты

- Становится менее эффективным при увеличении n

20

Шифрование большого сообщения- Почему бы просто не разбить сообщение на 64-битные блоки,

шифровать каждый блок отдельно? - Если один и тот же блок открытого текста встречается дважды,

даст тот же зашифрованный текст. - Как насчет

- Генерировать случайное 64-битное число r(i) для каждого

блоков открытого текста m(i) - Вычислить c(i) KS( m(i) ? r(i)) )

- Передать c(i ), r(i), i1,2,

- В приемнике m(i) KS(c(i)) ? r(i)

- Проблема неэффективна, необходимо отправить c(i) и r(i)

21

Цепочка блоков шифрования (CBC)- CBC генерирует свои собственные случайные числа

- Зависит ли шифрование текущего блока от результата

предыдущего блока - c(i) KS( m(i) ? c(i-1))

- m(i) KS ( с (я)) ? c(i-1)

- Как зашифровать первый блок?

- Вектор инициализации (IV) случайный блок c(0)

- IV не обязательно должен быть секретным

- Изменение IV для каждого сообщения (или сеанса)

- Гарантирует, что даже если одно и то же сообщение отправляется

несколько раз, быть полностью

Разное каждый раз

22

Симметричный ключ Crypto DES- DES Стандартный шифрование DAS

- Насколько безопасен DES?

- DES Challenge Зашифрованная фраза с 56-битным ключом

Расшифровано (грубая сила) менее чем за день - Нет известных надежных аналитических атак

- Повышение безопасности DES

- 3DES Encrypt 3 раза с 3 различными клавишами

- (фактически шифровано, расшифровка, шифрование)

23

Симметричный ключ Crypto DES- Начальный репутат

- 16 Identical Application office Application,

, - ,

- .

биты ключа

биты ключа - окончательная перестановка

24

Расширенный стандарт шифрования AES- новый (ноябрь 2001 г.) стандарт NIST с симметричным ключом,

заменяет DES - обрабатывает данные блоками по 128 бит

- 128, 192 или 256-битные ключи

- расшифровка методом грубой силы (попробовать каждый ключ) занимает 1

с в DES, 149 триллионов лет в AES- Обзор

- Криптография с симметричным ключом

- Криптография с открытым ключом

- Целостность сообщений и цифровые подписи

- Ссылки Stallings

- Kurose and Ross

- Сетевая безопасность Частное общение в

Public World, Kaufman, Perlman, Speciner

26

Криптография с открытым ключом- шифрование с симметричным ключом

- требует, чтобы отправитель и получатель знали общий секретный ключ никогда не встречал)?

- криптография с открытым ключом

- радикально другой подход Diffie-Hellman76,

RSA78 - отправитель, получатель не имеют общего секретного ключа

- открытый ключ шифрования известен всем

- Частный ключ дешифрования, известный только приемнику

27

Криптография открытого ключаBobs Public Key

K

B

—

BOBS Private Key

K

B

Acryption Algorithm.

Decriptriction

. , m

зашифрованный текст

28

Алгоритмы шифрования с открытым ключом

Требования

.

.—

- нужны K ( ) и K ( ) такие, что

B

B

Учитывая открытый ключ K, это невозможно

Compute Private Key K

B

—

B

RSA Rivest, Shamir, Adelson Algorithm

29

PREREQUITE MODULARLICLE

PREREQUITE MODULAL ARTHMETIC

. остаток от x при делении на n - Факты

- (a mod n) (b mod n) mod n (ab) mod n

- (a mod n) — (b mod n) mod n (a-b) mod n

- (a mod n) (b mod n) mod n (ab) mod n

- Итак,

- (a mod n)d mod n ad mod n

- Пример x14, n10, d2(x mod n)d mod n 42

mod 10 6xd 142 196 xd mod 10 6

30

8?8 R

8

- Сообщение представляет собой набор битов.

- Битовая комбинация может быть однозначно представлена целым числом

. - Таким образом, шифрование сообщения эквивалентно

шифрованию числа. - Пример

- м 10010001 . Это сообщение однозначно

представлено десятичным числом 145. - Чтобы зашифровать m, мы зашифровываем соответствующий номер

, который дает новый номер (зашифрованный текст).

31

825223071697

RSA Создание пары открытый/закрытый ключ

1. Выберите два больших простых числа p, q.

(например, по 1024 бита каждый)

2. Вычислить n pq, z (p-1)(q-1)

3. Выбрать e (с eltn), которое не имеет общих

множителей с z. (e, z взаимно просты).

4. Выберите d так, чтобы ed-1 точно делилось

на z. (другими словами ed mod z 1 ).

5. Открытый ключ (n,e). Закрытый ключ (n,d).

32

Шифрование RSA, дешифрование

0. Дано (n,e) и (n,d), вычисленное выше

2. Чтобы расшифровать полученную битовую комбинацию, c, вычислить

Чтобы расшифровать полученную битовую комбинацию, c, вычислить

Произойдет волшебство!

c

33

Пример RSA

Боб выбирает p5, q7. Потом н35, з24.

e5 (так что e, z взаимно просты). d29 (так что ed-1

точно делится на z).

Шифрование 8-битных сообщений.

e

m

m

битовая комбинация

шифрование

0000l000

12

24832

17

c

расшифровать

17

12

4819685721067509150

34- Должен показать, что cd mod n m где c me mod n

- Факт для любых x и y xy mod n x(y mod z) mod

n - где n pq и z (p-1)(q-1)

- Таким образом, cd mod n (me mod n)d mod n

- med mod n

- m(ed mod z) mod n

- m1 mod n

- m

35

Еще одно важное свойство RSA

Следующее свойство будет очень полезным позже

Сначала используйте открытый ключ, а затем закрытый ключ

Сначала используйте закрытый ключ, а затем открытый ключ

Результат тот же!

36

Почему

?- Следует непосредственно из модульной арифметики

- (me mod n)d mod n med mod n

- mde mod n

- (md mod n)e mod n

37

Почему RSA безопасен?- Предположим, вы знаете открытый ключ Боба (n,e).

Насколько сложно

Насколько сложно

определить d? - Необходимо найти множители n без

знания двух множителей p и q. - Разложение большого числа на множители сложно.

Генерирующие клавиши RSA

- должны найти большие простые просты0017

- DES как минимум в 100 раз быстрее, чем RSA

- Сеансовый ключ, KS

- Боб и Алиса используют RSA для обмена симметричным ключом

Диффи-Хеллман- Позволяет двум объектам согласовать общий ключ.

- Но не обеспечивает шифрование

- p — большое простое число g — число меньше p.

- п и г обнародованы

- Алиса и Боб по отдельности выбирают 512-битные

случайных чисел, SA и SB. - закрытые ключи

- Алиса и Боб вычисляют открытые ключи

- TA gSA mod p TB gSB mod p

40

Diffie-Helman (2)- Алиса вычисляет (TB)SA mod p

- Боб вычисляет (TA)SB mod p

- общий секрет

- S (TB)SA mod p gSASB mod p (TA)SB

mod p - Несмотря на то, что Труди может понюхать ТБ и ТА, Труди

не может легко определить S.

- Проблема Атака «человек посередине»

- Алиса не знает наверняка, что ТБ пришел из

Боб может быть Труди, а не - См. Kaufman et al. Для решений

- P 11 и G 5

- Private Keys SA 3 и SB 4

- Public Keys

- TA GSA MOD P 53 MOD 11 125

- Public

- TA GSA MOD P 53 11 125 11 125 11 125

- TA GSA Mod P 53 11 125 11 125

- TA GSA Mod P 53 11 125 110016

- TA GSA 53 мод 11 125 110016 мод 11 4

- TB gSB mod p 54 mod 11 625 mod 11 9

- Обмен открытыми ключами вычисление общего секрета 3

- Shared Secret

- 3 Симметричный ключ

- Обзор

- Симметричная криптография

- Public Key Cryptograph

- Сообщение и цифровые и цифровые и цифровые и цифровые и цифровые и цифровые и цифровые и цифровые и цифровые и цифровые и цифровые и цифровые и цифровые и цифровые и цифровые и цифровые и цифровые.

0016 СПИСОК ЛИТЕРАТУРЫ Stallings

0016 СПИСОК ЛИТЕРАТУРЫ Stallings - Kurose and Ross

- Сетевая безопасность Частная связь в

Public World, Kaufman, Perlman, Speciiner - позволяет коммуникациям, которые будут подтверждены, что

. - Содержание сообщения не было изменено

- Источник сообщения: кто/что вы думаете

- Сообщение не было искусственно задержано

(атака воспроизведения) - Последовательность сообщений сохраняется

- Давайте сначала поговорим о дайджестах сообщений

- длина строки

подпись сообщения - Обратите внимание, что H( ) является функцией «многие к 1»

- H( ) часто называют хэш-функцией

- Желаемые свойства

- Легко вычислить

- Необратимость Невозможно определить m по H(m)

- Сопротивление столкновениям Вычислительно сложно

вычислить m и m так, чтобы H(m) H(m) - На первый взгляд случайный вывод

- Контрольная сумма Интернета имеет некоторые свойства хэша

функция - производит дайджест фиксированной длины (16-битная сумма)

ввода0013 легко найти другое сообщение с таким же значением хеша

.

- Пример Упрощенная контрольная сумма Добавить 4-байтовые фрагменты

за раз

сообщение

формат ASCII

сообщение

формат ASCII

IO U 9 0 0 . 1 9 БОБ

49 4F 55 39 30 30 2E 31 39 42 D2 42

I O U 1 0 0 . 9 9 B O B

49 4F 55 31 30 30 2E 39 39 42 D2 42

B2 C1 D2 AC

B2 C1 D2 AC

разные сообщения, но одинаковые контрольные суммы!

46

Алгоритмы хэш-функции- Широко используемая хеш-функция MD5 (RFC 1321)

- вычисляет 128-битный дайджест сообщения в 4-этапном процессе

. - SHA-1 также используется.

- US Standard NIST, FIPS PUB 180-1

- 160-битный дигест сообщений

47

Код аутентификации сообщений (MAC)- Authenticates Sender

- Verifies Сообщение Сообщения.

- natendicates Sender

- Verifies Сообщения.

- natencates Sender

- Verifies Сообщение

- natendicates inception

- Verifies.

- Также называется хэшем с ключом

- Обозначение MDm H(sm) send mMDm

48

HMAC- Популярный стандарт MAC

- Устраняет некоторые тонкие недостатки безопасности

- Объединяет секрет в начало сообщения

- Хэширует объединенное сообщение

- Добавляет секрет в начало дайджеста

- Повторно хэширует комбинацию.

49

Пример OSPF- Напомним, что OSPF является протоколом маршрутизации внутри AS

- Каждый маршрутизатор создает карту всей AS (или области)

и запускает алгоритм кратчайшего пути по карте. - Маршрутизатор получает объявления о состоянии канала (LSA)

от всех других маршрутизаторов в AS.

- Атаки

- Вставка сообщения

- Удаление сообщения

- Модификация сообщения

- Как узнать подлинность сообщения OSPF?

50

Аутентификация OSPF- В автономной системе маршрутизаторы отправляют друг другу сообщения OSPF

.

- OSPF предоставляет варианты аутентификации

- Нет аутентификации

- Общий пароль вставлен открытым в 64-битном поле аутентификации

в пакете OSPF

порядковый номер - MD5 обрабатывается конкатенацией пакета OSPF

и общего секретного ключа - Хэш MD5, затем добавляется к пакету OSPF

, инкапсулированному в IP-дейтаграмму

51

Аутентификация конечной точки- Хотите быть уверенным в отправителе сообщения

Аутентификация конечной точки. - Предполагая, что Алиса и Боб имеют общий секрет, будет ли

MAC обеспечивать аутентификацию сообщения. - Мы знаем, что Алиса создала сообщение.

- Но послала ли она его?

52

Атака воспроизведения

MAC f(msg,s)

53

Защита от атаки воспроизведения nonce

Я Алиса

R

MAC f(msg,s,R)

54

Цифровые подписи- Криптографический метод, аналогичный рукописным

подписям.

- отправитель (Боб) подписывает документ цифровой подписью,

устанавливая, что он является владельцем/создателем документа. - Цель аналогична цели MAC, за исключением того, что теперь используется

криптография с открытым ключом

55

Цифровые подписи- Простая цифровая подпись для сообщения m

- Боб подписывает m путем шифрования своим закрытым ключом

КБ, создавая подписанное сообщение, КБ(м)

Сообщение Боба, м

(м)

Дорогая Алиса О, как я по тебе соскучилась. Я все время думаю о тебе

! (бла-бла-бла) Боб

Сообщение Боба, m, подписанное (зашифрованное) его закрытым ключом

Алгоритм шифрования с открытым ключом 9

Боб посылает сообщение с цифровой подписью

57

Цифровые подписи (подробнее)

—- Предположим, Алиса получает сообщение m, цифровую подпись

КБ(m) - Алиса проверяет m, подписанное Бобом, применяя Бобы

открытый ключ KB в KB(m), затем проверяет KB(KB(m))

m.

- Если KB(KB(m)) m, тот, кто подписал m, должен иметь

использованный закрытый ключ Боба.

—

—

—- Таким образом, Алиса проверяет, что

- Боб подписал m.

- Больше никто не подписал m.

- Боб подписал m, а не m.

- Неотказуемость

- Алиса может взять m и подписать KB(m) в суд

и доказать, что Боб подписал m.

—

58

Сертификация открытого ключа- Мотивация Труди разыгрывает пиццу над Бобом

- Труди создает заказ по электронной почте Уважаемый магазин пиццы,

Пожалуйста, доставьте мне четыре пиццы пепперони. Спасибо

вам, Боб - Труди подписывает заказ своим закрытым ключом

- Труди отправляет заказ в магазин пиццы

- Труди отправляет в магазин пиццы свой открытый ключ, но

говорит, что это открытый ключ Боба. - Магазин пиццы проверяет подпись, а затем доставляет

четыре пиццы Бобу.

- Боб даже не любит Пепперони

59

Центры сертификации- Центр сертификации (ЦС) привязывает открытый ключ к

конкретному объекту, Е. - E предоставляет CA удостоверение личности.

- CA создает сертификат, связывающий E со своим открытым ключом

. - сертификат, содержащий открытый ключ Es в цифровой форме

, подписанный CA CA говорит, что это открытый ключ Es

Открытый ключ Bobs

Закрытый ключ CA

Сертификат открытого ключа Bobs, подписанный CA

—

Идентификационная информация Bobs

60

Центры сертификации- в другом месте).

- применить открытый ключ CA к сертификату Bobs, получить

открытый ключ Bobs

открытый ключ Bobs

открытый ключ CA

61

сводка сертификатов- Основной стандарт X.

- Контрольная сумма Интернета имеет некоторые свойства хэша

41

Diffie-Hellman Toy Пример42

Криптография43

Целостность сообщения44

Дайджесты сообщений

- Если только один раунд, то один входной бит

5.

5.  itl.nist.gov/fipspubs/fip46-2.htm

itl.nist.gov/fipspubs/fip46-2.htm hgt

hgt

биты ключа

биты ключа

Чтобы расшифровать полученную битовую комбинацию, c, вычислить

Чтобы расшифровать полученную битовую комбинацию, c, вычислить  Насколько сложно

Насколько сложно

0016 СПИСОК ЛИТЕРАТУРЫ Stallings

0016 СПИСОК ЛИТЕРАТУРЫ Stallings