Проект шифрование информации: «Шифрование информации» — индивидуальный итоговый проект по информатике (9 класс)

Шифрование данных. | Проекты

1. Тизер — https://youtu.be/kk3_ut9yHEQ

2. Цель исследования.

Изучить криптографические способы шифрования информации.

3. Гипотеза исследования.

Главное оружие криптографов – это математическая статистика.

4. Задачи исследования.

- Изучить историю развития криптографии.

- Проанализировать основные способы шифрования данных

- Изучить проблемы современной криптографии

5. Методы исследования.

- Теоретические: изучение учебно-методической литературы и других научных источников по проблеме исследования.

- Эмпирические: опрос среди людей от 18-60 лет, анализ и обобщение полученной информации по цели исследования.

6. План исследования.

7. Историческая хронология событий.

https://time.graphics/line/751470

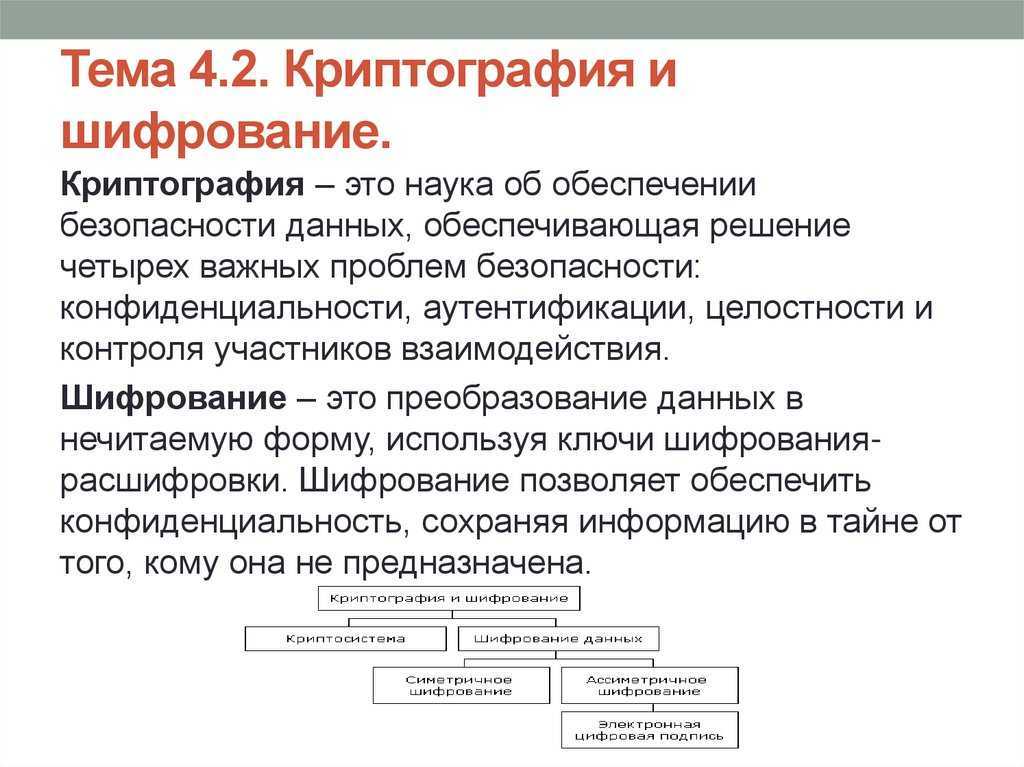

8.

/https://prezi.com/view/SDFiTX1g2jrF5jfaH6oD/

9. Интересные факты.

- Код Энигма Код Энигма, который был очень сложным шифром, использовался немцами во время Второй Мировой войны. Для этого использовали машину Энигма, которая очень похожа на пишущую машинку, при нажатии на определенную букву на экране загоралась буква шифра. Машина имела несколько колес, которые были связаны с буквами проводами, для определения, какая буква шифра будет высвечиваться. Все машины Энигма были идентичны, и начальная конфигурация колес была ключом к шифрованию сообщений. Чтобы усложнить процесс, колесо должно было вращаться после того, как определённое количество букв было напечатано. Немецкое командование каждый день выдавало списки начальной конфигурации колес для использования в шифровании, так что все немецкие командиры использовали одну и ту же конфигурацию, и могли расшифровать сообщения друг друга. Даже когда союзники заполучили копию машины, они все равно не могли расшифровать сообщения, поскольку машина выдавала сотню триллионов возможных начальных конфигураций колес.

Код Энигма был взломан польскими умельцами и окончательно расшифрован англичанами, которые использовали смекалку и компьютеры. Знание немецких коммуникационных систем дало союзникам значительное преимущество в ходе войны, а процесс взлома кода Энигма позволил создать первый прообраз компьютера.

Код Энигма был взломан польскими умельцами и окончательно расшифрован англичанами, которые использовали смекалку и компьютеры. Знание немецких коммуникационных систем дало союзникам значительное преимущество в ходе войны, а процесс взлома кода Энигма позволил создать первый прообраз компьютера.

Шифр Цезаря (сдвижной), называется так потому, что он использовался Юлием Цезарем. Шифр состоит на самом деле из 33 различных шифров (количество шифров меняется в зависимости от алфавита используемого языка), по одной на каждую букву алфавита. «ROT1» является лишь одним из этих шифров. Человек должен был знать, какой шифр Цезаря использовать для того, чтобы расшифровать сообщение. Если используется шифр Ё, то, А становится Ё, Б становится Ж, В становится З, и так далее по алфавиту. Если используется шифр Ю, то, А становится Ю, Б становится Я, В становится, А, и так далее. Данный алгоритм является основой для многих более сложных шифров, но сам по себе не обеспечивает надежную защиту тайны сообщений, поскольку проверка 33-х различных ключей шифра займет относительно небольшое время.

- В январе 2012 года на анонимном форуме 4chan появился загадочный пост. В нём некая таинственная организация объявила, что ищет умных людей, предложила найти зашифрованное в тексте послание и решить головоломку.Позднее такие же загадки появлялись в Twitter и Imgur. Посты всегда выглядели одинаково — картинки с белым текстом на чёрном фоне. Изображения содержали логотип с цикадой и подпись «3301». Из‑за этого таинственное сообщество получило название «Цикада 3301».Чтобы разгадать головоломки, которые публиковала организация, требовались незаурядная логика, навыки программирования, немалая эрудированность и умение искать информацию. Создать сервер, собрать программу из исходного кода, обнаружить отсылку на древнюю или редкую книгу — это лишь отдельные задачи, которые предлагало сообщество.Различные теории гласят, что за «Цикадой» могут стоять ЦРУ, ФБР, АНБ, органы британской разведки, крупные международные корпорации, цифровые пираты, хакеры, преступники или какое‑то тайное сообщество.

Кто это на самом деле, неизвестно до сих пор

Кто это на самом деле, неизвестно до сих пор

10. Выводы.

Список использованной литературы:

- Герасименко В.А. Защита информации в автоматизированных системах обработки данныхкн. 1.-М.: Энергоатомиздат. -1994.-400с.

- Вербицкий О.В.Вступление к криптологии.- Львов.: Издательство науково-техничной литературы.-1998.-300с.

- Диффи У. Первые десять лет криптографии с открытым ключом //ТИИЭР, т. 76(1988)б Т5б с. 54-74.

- Герасименко В.А., Скворцов А.А., Харитонов И.Е. Новые направления применения криптографических методов защиты информации.- М.: Радио и связь.-1989.-360с.

- Галатенко В.А. Информационная безопасность. –М.: Финансы и статистика, 1997. –158 с.

Курсовая работа: шифрование данных и информации

Как написать курсовую работу на тему шифрования данных и информации. Актуальность цели и задач исследования во введении курсового проекта, суть и особенности, а также готовый образец плана, содержания и возможность бесплатно скачать пример.

В современном мире проблема защиты информации вызывает большой интерес не только со стороны военных или государственных деятелей, но и обычных людей. Сегодня злоумышленники (как и ряд государственных структур наряду, обеспечивающих противодействие террористической деятельности) имеют возможность анализировать интернет-контент и другие данные пользователей вплоть до приложений, посредством которых обеспечивается передача личных сообщений. В связи с этим актуальность курсовой работы по шифрованию данных обусловлена необходимостью шифрования передаваемой информации для того, чтобы изучить её могли только те лица, кому она предназначается. Для более глубокого понимания сути в данной статье представлены рекомендации по написанию таких тем курсовых работ по шифрованию данных, пример которых приведен в таблице ниже.

| 1. Курсовая работа: изучение схем доверенного перешифрования с изменением адресата | 2. |

| 3. Курсовой проект: исследование схем широковещательного шифрования и его применений (broadcast encryption) | 4. Курсовая работа: алгоритмы шифрования на основе атрибутов доступа (attribute-based encryption) |

| 5. Курсовая: исследование безопасности схем совместного шифрования с подписью (signcryption) | 6. Курсовой проект: разработка новых алгоритмов шифрования информации и их сравнительный анализ с известными стандартами |

| 7. Контрольная: анализ алгебраических свойств потоковых шифров | 8. Курсовая работа: анализ перспективных схем гомоморфного шифрования |

| 9. Курсовая: анализ систем алгебраических уравнений, порождённых упрощёнными шифрами | 10. Курсовая: компьютерное моделирование алгебраических атак на потоковые шифры |

11. Курсовая работа: шифрование методом перестановки Курсовая работа: шифрование методом перестановки |

12. Курсовая: шифрование данных как метод обеспечения защиты информации |

Сейчас практически всю защищаемую информацию кодируют тем или иным способом. Несмотря на огромные усилия по созданию различных технологий защиты данных, их уязвимость постоянно возрастает, так как находятся все более новые способы взламывать шифры, в связи с чем практическая значимость курсовых по шифрованию данных обусловлена широким применением результатов разработок новых методов (например, исследование шифрования методом перестановки в курсовых работах) и подходов к шифрованию информации (рисунок 1).

Рисунок 1 – Шифрование и дешифрование в курсовой работе

В качестве цели курсовой работы по шифрованию рекомендуется выбрать конкретный результат, например, разработка собственного алгоритма шифрования данных или проектирование крипто мессенджера (чтобы он мог отправлять зашифрованные определенным алгоритмом данные). В качестве задач курсовой по шифрованию можно предложить следующий перечень:

В качестве задач курсовой по шифрованию можно предложить следующий перечень:

1. Изучить теоретических аспектов шифрования информации и предметной области исследования.

2. Реализовать определенные алгоритмы шифрования данных (например, симметричного и асимметричного).

3. Предложить варианты совершенствования существующих алгоритмов. шифрования данных.

В курсовом проекте по шифрованию данных следует отметить, что несанкционированная дешифрация передаваемой информации может грозить не только колоссальными финансовыми потерями, но и огромным социальным ущербом (подробно об этом изложено здесь). В связи с этим важной задачей является обеспечение достаточной степени криптостойкости данных в условиях проявления внутренних и внешних угроз и, в конечном счете, минимизации ущерба.

Шифрование данных в курсовой может быть исследовано с позиции разработки и внедрения усовершенствованных алгоритмов шифрования, которые позволят не только уменьшить возможный ущерб от реализации воздействия злоумышленника, но и увеличить эффективность используемых средств шифрования и позволит повысить криптостойкость системы в целом. Другими словами, в курсовой по шифрованию рекомендуется:

Другими словами, в курсовой по шифрованию рекомендуется:

1. Построить модель передачи зашифрованной информации как среды реализации деструктивного воздействия злоумышленника.

2. Провести сравнительный анализ существующих методов шифрования и технологий их использования с целью обеспечения защиты информации

3. Предложить совершенствование существующих подходов к шифрованию данных.

В заключение следует отметить, что написать качественную курсовую работу по шифрованию Вам поможет полный перечень актуальных статей и рекомендаций по информационной безопасности, изложенный здесь.

cryptography-project · Темы GitHub · GitHub

Вот 48 публичных репозиториев соответствует этой теме…

муфидвх / базовая трещина

Спонсор Звезда 416задемн / ВсеКрипто

Звезда 131Мирославпейич85 / криптопокет

Спонсор Звезда 25Шримани-программист / AES-криптографический инструмент

Звезда 23Ватшаян / Image-Security-by-Triple-DES-Final-Year-Project

Звезда 22Саникс-Даркер / крипта

Звезда 21Ватшаян / Заключительный год-Проект-стеганография

Звезда 19Шлок-крипто / Программное обеспечение для стеганографии

Звезда 16Аниш-М-код / поделиться_секретами

Звезда 16кнвд / АИД

Звезда 15ЗентаЧейн / Zentalk-Android

Звезда 13Майкл-Халим / криптопроект

Звезда 10афонсокрг / RSACypherMachine

Звезда 9Атул-Ананд-Джа / Шифровать-дешифровать-используя-Java

Звезда 7ДжейкобГТ / python-менеджер паролей

Звезда 6лазерката / КРИС

Звезда 5просто Сид404 / Криптография с Python-Fernet

Звезда 5дипанкар715 / Шифрование-дешифрование-SPN

Звезда 4сатриах / ftie-python3

Звезда 4Ватшаян / Нейросетевой криптографический проект

Звезда 4Улучшить эту страницу

Добавьте описание, изображение и ссылки на

криптографический проект

страницу темы, чтобы разработчикам было легче узнать о ней.

Курировать эту тему

Добавьте эту тему в свой репозиторий

Чтобы связать ваш репозиторий с криптографический проект тему, перейдите на целевую страницу репозитория и выберите «управление темами».

Узнать больше

Топ 15+ интересных идей инновационного криптографического проекта (новые темы)

Практика безопасной передачи и хранения информации с помощью специальной формы известна как криптография. Это позволяет только авторизованным пользователям получать доступ к данным через строгую аутентификацию. На этой странице вы можете получить больше информации об интересных исследовательских разработках в идеях проекта криптографии из последних областей исследований!!!

Какие ключевые термины в криптографии? В криптографии используются два ключевых термина: открытый текст и зашифрованный текст . Между прочим, обычный текст относится к читаемому человеком тексту, а зашифрованный текст относится к нечитаемому человеком тексту. Процесс преобразования обычного текста в зашифрованный текст называется шифрованием , а процесс преобразования зашифрованного текста в обычный текст называется расшифровкой . Существуют некоторые специальные виды криптографических методов, такие как хэш-функция, асимметричная (с открытым ключом) и симметричная (с закрытым ключом) криптография.

Между прочим, обычный текст относится к читаемому человеком тексту, а зашифрованный текст относится к нечитаемому человеком тексту. Процесс преобразования обычного текста в зашифрованный текст называется шифрованием , а процесс преобразования зашифрованного текста в обычный текст называется расшифровкой . Существуют некоторые специальные виды криптографических методов, такие как хэш-функция, асимметричная (с открытым ключом) и симметричная (с закрытым ключом) криптография.

Основной целью криптографии является обеспечение полной безопасности связи даже при наличии угрозы злонамеренных атак/преступников . На стороне отправителя отправитель применяет алгоритм шифрования для формирования зашифрованного текста из исходного открытого текста. Затем передайте закодированные данные с помощью ключа получателю. На стороне получателя получатель применяет алгоритм дешифрования , используя ключ, чтобы получить исходный открытый текст из зашифрованного текста .

Таким образом, криптографический метод обеспечивает безопасность и целостность при передаче данных даже при наличии вредоносных атак/преступников . Криптографические методы используются для обеспечения секретности и целостности данных в присутствии злоумышленника. Вообще, криптография предоставляет огромное количество алгоритмов для передачи и хранения данных при общении. В зависимости от уровня угрозы и требований безопасности следует выбирать соответствующие схемы безопасности из криптографии.

«Криптография — это типичный метод шифрования системных/сетевых данных путем преобразования обычного текста в зашифрованный текст для безопасной передачи данных».

Текущие тенденции в криптографии Проектные идеи- Векторная инициализация, внутреннее состояние, малый размер ключа с использованием облегченного потокового шифра

- Новое расписание ключей для облегченного блочного шифра

- Минимизация размера ключа для быстрых вычислений

- Уменьшение размера блока

- Улучшение использования повторяющегося динамического ключа

- Генерация большего количества раундов прямого алгоритма

Кроме того, мы также предоставили вам творческие темы криптографических проектов из самых популярных областей исследований в области криптографии. Эти списки тем проекта гарантируют достижение криптографических целей как наиболее полная защита передаваемых данных

Эти списки тем проекта гарантируют достижение криптографических целей как наиболее полная защита передаваемых данных

Теперь мы видим потребность в криптографических методах передачи данных . В настоящее время для передачи информации подключены крупномасштабные системы. Криптография — это не что иное, как технология безопасности для защиты данных от злоумышленников и хакеров во время передачи. Для этого основное внимание уделяется целостности данных, конфиденциальности данных и аутентификации пользователя/сетевого устройства .

Какова цель криптографии?- Целостность данных

- Данные передачи не должны изменяться неавторизованными пользователями

- Конфиденциальность

- Передаваемые данные должны быть известны только аутентифицированным пользователям

- Аутентификация

- Проверка подлинности отправителя и получателя перед передачей данных

Далее мы можем увидеть технические препятствия, с которыми сталкивается криптография для обеспечения безопасности при передаче данных . Существует множество исследовательских проблем при реализации криптографических методов. К вашему сведению, здесь мы привели только две основные проблемы. Наши разработчики вычислили различные решения для решения этих проблем.

Существует множество исследовательских проблем при реализации криптографических методов. К вашему сведению, здесь мы привели только две основные проблемы. Наши разработчики вычислили различные решения для решения этих проблем.

Свяжитесь с нами, чтобы узнать о подходящих решениях этих проблем. Мы сообщаем вам решения вместе с другими возникающими исследовательскими проблемами в области криптографии . Мы заверяем вас, что предлагаемые нами методы исследования являются надежными с точки зрения безопасности для реализации новых идей криптографических проектов.

В чем главная проблема криптографии?- Отсутствие сильной математической прочности в аутентификации и управлении ключами в крупномасштабной среде

- Существующие алгоритмы могут быть менее эффективными для обработки новых разработок в области численных вычислений

Кроме того, мы предоставили вам список ключевых факторов, повышающих надежность криптографических методов и алгоритмов . Предлагая подходящие исследовательские решения для выбранных вами исследовательских задач, мы учитываем все эти факторы по умолчанию, чтобы получить ожидаемую производительность системы.

Предлагая подходящие исследовательские решения для выбранных вами исследовательских задач, мы учитываем все эти факторы по умолчанию, чтобы получить ожидаемую производительность системы.

Благодаря нашему многолетнему опыту наши разработчики также знают различные интеллектуальные подходы к повышению надежности алгоритмов. В зависимости от требований вашего проекта мы предлагаем соответствующие криптографические методы.

Как вычислить стойкость криптографии?- Задержка

- Размер ключа

- Огороженная территория

- Длина блока

- Пропускная способность

- Общее количество раундов

Подобно факторам усиления криптографических методов, некоторые элементы помогают выбрать оптимальные криптографические алгоритмы. Поскольку хорошая криптографическая техника определяет только производительность и эффективность вашего проекта. Кроме того, это только делает предлагаемую вами исследовательскую работу уникальной среди других. Мы предоставляем вам актуальные тенденции вместе с инновационными идеями проекта криптографии. Таким образом, необходимо учитывать все эти элементы наряду с целями проекта при выбор криптографических алгоритмов. Наши разработчики умеют выбирать наиболее подходящие методы и алгоритмы для решения конкретных задач исследования .

Мы предоставляем вам актуальные тенденции вместе с инновационными идеями проекта криптографии. Таким образом, необходимо учитывать все эти элементы наряду с целями проекта при выбор криптографических алгоритмов. Наши разработчики умеют выбирать наиболее подходящие методы и алгоритмы для решения конкретных задач исследования .

- Стоимость

- Хотя последовательная архитектура не требует больших затрат на развертывание, она снижает эффективность из-за добавления петли

- Использование ключей малой длины снижает потребность в памяти и регистрах

- Производительность

- Большее количество параллельных вычислений приводит к повышению производительности/эффективности

- Меньшее количество циклов приводит к низкой задержке

- Безопасность

- Предпочитать большее количество раундов для повышения надежности шифрования

- Использование большого размера ключа уменьшает время атаки

- Другие важные элементы

- Обеспечение доступности

- Отказоустойчивая и безупречная конструкция

- Убедитесь, что размер ключа достаточен для решения проблем безопасности

- Обычные обновляемые криптографические модули

- Избегайте алгоритмов с высокими вычислительными затратами, которые имеют высокую сложность

- Наличие альтернатив аутентификации для преодоления проблемы с подключением

Чтобы вы знали о важных криптографических алгоритмах , здесь мы подготовили этот список алгоритмов. Каждый алгоритм имеет разные характеристики для выполнения запрограммированной задачи. Поэтому нужно знать цель каждого алгоритма, прежде чем предпочесть для ваших исследовательских задач . Кроме того, все наши идеи собраны путем анализа текущего направления исследований в области криптографии. В любом случае, если вам интересно узнать о других новых тенденциях по поводу идей криптографических проектов , свяжитесь с нами.

Каждый алгоритм имеет разные характеристики для выполнения запрограммированной задачи. Поэтому нужно знать цель каждого алгоритма, прежде чем предпочесть для ваших исследовательских задач . Кроме того, все наши идеи собраны путем анализа текущего направления исследований в области криптографии. В любом случае, если вам интересно узнать о других новых тенденциях по поводу идей криптографических проектов , свяжитесь с нами.

Наши разработчики имеют более чем достаточный опыт применения этих алгоритмов в различных криптографических проектах. Помимо этого списка, мы также обслуживаем других важных криптографических алгоритмов. Кроме того, мы хорошо разрабатываем гибридные методы для решения сложных исследовательских задач.

Важные алгоритмы шифрования- Асимметричные алгоритмы

- ECC

- ЮАР

- XTR

- Диффи Хеллман

- Симметричные алгоритмы

- CAST

- Две рыбы и иглобрюх

- ИДЕЯ

- RC2, RC4 и RC6

- E-DES, T-DES, 3-DES и DES

- AES

Для иллюстрации здесь мы выбрали алгоритмы E-DES, AES, 3DES и DES в качестве примеров из приведенного выше списка. В этом мы сравнили характеристики/свойства всех трех алгоритмов для вашей справки. Точно так же вы должны проанализировать все свои возможные решения (методы), чтобы выбрать среди них оптимальное.

В этом мы сравнили характеристики/свойства всех трех алгоритмов для вашей справки. Точно так же вы должны проанализировать все свои возможные решения (методы), чтобы выбрать среди них оптимальное.

Выполнив это сравнительное исследование при разработке вашего проекта, вы сможете получить точные результаты и высокую производительность при выполнении проекта. Кроме того, если вам интересно узнать о других криптографических алгоритмах , обратитесь к нашей команде разработчиков.

Сравнительный анализ криптографических алгоритмов- Размер блока (бит) – 128

- Размер ключа (бит) — 256, 128, 192

- Тип шифра — Симметричный

- Раунды – 14, 10, 12

- Возможный ключ — 2128

- Программное обеспечение для кодирования — умеренный

- Продолжительность кодирования – 13 с

- Продолжительность атаки ключа BF – 1029 лет

- Столкновение с лавинами — сопротивление

- Размер блока (бит) – 64

- Размер ключа (бит) – 168, 112

- Тип шифра — Симметричный

- Патроны – 48

- Возможный ключ — 2112

- Программное обеспечение для кодирования — медленное

- Продолжительность кодирования – 21 с

- Продолжительность атаки ключа BF — 1,6 x 1014 лет

- Столкновение с лавиной — сопротивляемость

- Размер блока (бит) – 64

- Размер ключа (бит) – 56

- Тип шифра — Симметричный

- Патроны – 16

- Возможный ключ — 216

- Программное обеспечение для кодирования — скорость

- Продолжительность кодирования — 7 секунд

- Продолжительность атаки ключа BF – менее 1 дня

- Лавинное воздействие — сопротивляемость

Кроме того, мы видим ограничения в при оценке криптографических алгоритмов для общих криптографических проектов. Эти ограничения легко решить с помощью современных технологий криптографии. Кроме того, у нас есть соответствующие решения для всех этих ограничений. Как только вы свяжетесь с нами, мы обязательно поделимся этими решениями с вами.

Эти ограничения легко решить с помощью современных технологий криптографии. Кроме того, у нас есть соответствующие решения для всех этих ограничений. Как только вы свяжетесь с нами, мы обязательно поделимся этими решениями с вами.

- Неэквивалентность аппаратных средств

- В целом, эффективность предлагаемой системы оценивается по экспериментальным результатам или значениям

- Обычные методы оценивают эффективность, применяя предлагаемую систему на различном оборудовании, имеющем схожие характеристики

- Этот традиционный метод сложен и требует больших вычислительных затрат

- Итак, требуется оценка по единой системе для всех алгоритмов

- Расследование неформальной безопасности

- На основе формальной и неформальной проверки безопасности можно оценить эффективность результатов

- Формальный анализ предлагаемых алгоритмов должен следовать тем же инструментам и методам оценки

- Таким образом, это помогает выявить вероятные уязвимости в предлагаемой системе с точным отчетом

Хотя разработаны различные алгоритмы легкого шифрования, они не эффективны для достижения низкое энергопотребление, небольшая площадь микросхемы, высокий уровень безопасности, низкое энергопотребление, малая задержка и т. д. У нас есть несколько уникальных идей проекта криптографии для преодоления этих проблем. Здесь мы классифицировали задачи на легкий потоковый шифр и легкий блочный шифр . Мы гарантируем, что предлагаемые нами методы улучшены в нескольких аспектах, таких как точность, безопасность, быстрота вычислений и т. д.0112

д. У нас есть несколько уникальных идей проекта криптографии для преодоления этих проблем. Здесь мы классифицировали задачи на легкий потоковый шифр и легкий блочный шифр . Мы гарантируем, что предлагаемые нами методы улучшены в нескольких аспектах, таких как точность, безопасность, быстрота вычислений и т. д.0112

- Минимизация площади чипа

- Реализовать наименьшую длину ключа

- Уменьшить внутреннее состояние

- Постоянно использовать динамический ключ

- Применить наименьшую длину ключа

- Ключевая структура Design easy

- Производить меньшее количество циклов алгоритма

- Реализовать крошечную единицу данных (например, блок)

Далее мы можем увидеть последние тенденции в разработке идей криптографических проектов . По большому счету, все эти проектные идеи лежат в основе важных исследовательских проблем криптографии. Помимо этих идей, мы также расширяем наши услуги до популярных технологий криптографии, таких как квантовая криптография.

По большому счету, все эти проектные идеи лежат в основе важных исследовательских проблем криптографии. Помимо этих идей, мы также расширяем наши услуги до популярных технологий криптографии, таких как квантовая криптография.

Чтобы дать вам уникальные проектные идеи, мы сослались на несколько текущих исследований в области криптографии. В этом мы рассмотрели все возможные атаки, угрозы и уязвимости системы безопасности, а также существующие методы решения. Это заставляет нас мыслить нестандартно для выполнения сложных тем проекта.

15+ лучших инновационных проектов в области криптографии- Безопасность мобильной связи

- Расширенный анализ угроз безопасности

- Кибербезопасность на основе прикладной криптографии

- Безопасное туманное облако и туманные вычисления

- Системы обнаружения и предотвращения вторжений

- Методы машинного обучения для криптографии и кибербезопасности

- Идентификация и остановка аппаратных троянов

- Проблемы устойчивости в киберфизических системах

- Обнаружение, анализ и предотвращение вредоносных программ через Интернет

- Конфиденциальность, доверие и безопасность в оборудовании для облачных вычислений

- Возможные атаки из-за сбоя компьютера и превентивные меры

- Обнаружение и смягчение атак безопасности в боковом канале

- Кибербезопасность от кибератак в Интернете вещей

- Расширенное обнаружение атак типа «отказ в обслуживании» (DoS)

- Усовершенствованный механизм безопасности для искусственного интеллекта

- Эффективный анализ угроз безопасности, атак и уязвимостей

- Стандартизированные методы обеспечения безопасности аппаратного и программного обеспечения

В конце мы можем увидеть этап оценки производительности криптографических проектов . После того, как вы завершите разработку и выполнение своего проекта, вы должны оценить производительность предлагаемых криптографических алгоритмов.

После того, как вы завершите разработку и выполнение своего проекта, вы должны оценить производительность предлагаемых криптографических алгоритмов.

Этот процесс поможет вам проверить эффективность вашей исследовательской работы по сравнению с другими предыдущими методами. Для вашего сведения, здесь мы дали вам две основные метрики при анализе криптографических алгоритмов.

Анализ производительности криптографических алгоритмов- Стоимость связи

- Измеряет общий размер передаваемого сообщения во время связи

- Стоимость вычислений :

- Измеряет общее время выполнения предложенных методов

В частности, объединяет время выполнения всех операций, задействованных в криптографической схеме, и

.0061 вычислить общую сумму как стоимость вычислений

. Когда данные передаются между отправителем и получателем, конструкция схемы влияет на несколько операций и транзакций. Точно так же существуют показатели эффективности для оценки эффективности предлагаемых методологий.

Точно так же существуют показатели эффективности для оценки эффективности предлагаемых методологий.В целом, у нас есть огромное количество Идей проекта криптографии из разных точек зрения на исследования. Мы заверяем вас, что предлагаемые нами идеи уникальны для создания вашего вклада в развитие общества. Когда вы выбрали интересную тему проекта из наших коллекций, мы порекомендовать подходящие инструменты и технологии разработки . Затем мы даем хорошо организованный план реализации с подходящими показателями оценки эффективности для выбранного вами проекта. Затем мы реализуем выбранный вами проект на подтвержденной вами платформе разработки и языке программирования. Наконец, мы доставляем ваш проект с гарантированными результатами в срок.

Вехи

Предыдущий

1 2 3 4 5

Следующий

ЭТАП 1: Предложение по исследованию

Завершение журнала (индексирование)

Прежде чем приступить к написанию исследовательского предложения, нам нужно

решить точно

журналы. Для

например SCI, SCI-E, ISI, SCOPUS.

Для

например SCI, SCI-E, ISI, SCOPUS.

Выбор темы исследования

Для докторанта выбор темы является большой проблемой. Phdservices.org имеет команда экспертов мирового класса, имеющих опыт оказания помощи по всем вопросам. Когда ты решите работать в сети, мы назначаем наших экспертов в вашей конкретной площадь для помощь.

Выбор темы исследования

Мы помогаем вам с правильным и совершенным выбором темы, какой звук интересно для другие члены вашего комитета. Например, если ваш интерес к сети, тема исследования VANET / MANET / любая другая

Написание обзоров литературы

Чтобы обеспечить новизну исследований, мы находим пробелы в исследованиях 50+ последних ориентир документы (IEEE, Springer, Elsevier, MDPI, Hindawi и т. д.)

Написание тематического исследования

После обзора литературы мы получаем основной вопрос/проблему, которая

твой

тема исследования будет

цель решить и элегантная письменная поддержка, чтобы определить актуальность

проблема.

Постановка проблемы

На основании выявленных пробелов в исследованиях и важности вашего исследование, мы заключить адекватная и конкретная постановка проблемы.

Написание исследовательского предложения

Написание хорошего исследовательского предложения требует много времени. Мы только охватываем несколько, чтобы покрыть все основные аспекты (сбор справочной литературы, выявление недостатков, система рисования архитектура, подчеркивает новизну)

ЭТАП 2: Разработка системы

План внедрения исправлений

Мы подготовим четкий план реализации проекта, который шаг за шагом описывает ваше предложение и содержит спецификацию ПО и ОС. Мы рекомендуем вам очень подходящие инструменты / программное обеспечение, которые подходят для вашей концепции.

Утверждение инструментов/плана

Мы получаем одобрение инструмента внедрения, программного обеспечения, языка программирования и, наконец, плана внедрения, чтобы начать процесс разработки.

Псевдокод Описание

Наш исходный код является оригинальным, поскольку мы пишем код после псевдокодов, написания алгоритмов и вывода математических уравнений.

Разработка идеи предложения

Мы реализуем нашу новую идею поэтапно, как указано в плане реализации. Мы можем помочь ученым в реализации.

Сравнение/Эксперименты

Мы проводим сравнение между предложенными и существующими схемами как в количественном, так и в качественном отношении, поскольку это наиболее важная часть любой журнальной статьи.

Графики, результаты, таблица анализа

Мы оцениваем и анализируем результаты проекта путем построения графиков, расчета числовых результатов и более широкого обсуждения количественных результатов в таблице.

Результаты проекта

Для каждого заказа на проект мы предоставляем следующее: справочные документы, скриншоты исходных кодов, видео проекта, процедуры установки и запуска.

ЭТАП 3: Написание статьи

Выбор правильного формата

Мы намерены написать статью в индивидуальном макете. Если вам интересен какой-то конкретный журнал, мы готовы вас поддержать. В противном случае мы готовим на уровне транзакции IEEE.

Если вам интересен какой-то конкретный журнал, мы готовы вас поддержать. В противном случае мы готовим на уровне транзакции IEEE.

Сбор надежных ресурсов

Перед написанием статьи мы собираем надежные ресурсы, такие как более 50 журнальных статей, журналы, новости, энциклопедии (книги), эталонные наборы данных и онлайн-ресурсы.

Написание черновика

Мы сначала создаем план статьи, а затем пишем под каждым заголовком и подзаголовком. Он состоит из новой идеи и ресурсов

Вычитка и форматирование

Мы должны вычитывать и форматировать статью, чтобы исправить ошибки набора текста, избежать ошибок в написании слов, неправильно расставленных знаков препинания и т. д. статья, переписанная с коренными английскими писателями, которые пишут свою английскую литературу в Оксфордском университете.

Проверка качества бумаги

Мы проверяем качество бумаги ведущими экспертами, которые могут легко устранить проблемы при написании журнальной статьи, а также подтвердить уровень журнальной статьи (SCI, Scopus или Normal).

Проверка на плагиат

Мы на phdservices.org даем 100% гарантию написания оригинальной журнальной статьи. Мы никогда не используем ранее опубликованные работы.

ВЕХА 4: Публикация статьи

Finding Apt Journal

Мы играем решающую роль на этом этапе, так как это очень важно для будущего ученого. Наши специалисты помогут вам в выборе журналов с высоким импакт-фактором (SJR) для публикации.

Подготовить статью для подачи

Мы организуем вашу статью для подачи в журнал, которая охватывает подготовку биографии авторов, сопроводительного письма, основных моментов новизны и предлагаемых рецензентов.

Представление статьи

Мы загружаем статью со всеми предпосылками, которые требуются в журнале. Мы полностью устраняем разочарование в бумажной публикации.

Отслеживание статуса статьи

Мы отслеживаем статус вашей статьи и отвечаем на вопросы, возникающие перед процессом рецензирования, а также мы регулярно предоставляем вам обновления для вашей статьи, полученные из журнала.

Ревизия документа Точно

Когда мы получаем решение о пересмотре документа, мы готовимся подготовить точечный ответ, чтобы ответить на все запросы рецензентов, и повторно отправить его для окончательного принятия.

Получить Принятие и электронную проверку

Мы получаем окончательное письмо с письмом-подтверждением принятия, и редакторы отправляют электронную проверку и лицензию, чтобы гарантировать оригинальность.

Publishing Paper

Статья опубликована в Интернете, и мы сообщаем вам название статьи, информацию об авторах, название журнала, том, номер выпуска, номер страницы и ссылку DOI

ЭТАП 5: Написание диссертации

Определение формата университета

Мы уделяем особое внимание написанию вашей диссертации, и более 100 наших авторов дипломных работ умеют и четко пишут диссертации для всех университетских форматов.

Сбор адекватных ресурсов

Мы собираем первичные и адекватные ресурсы для написания хорошо структурированной диссертации, используя опубликованные исследовательские статьи, более 150 авторитетных справочных документов, план написания и т. д.

д.

Написание диссертации (предварительная)

Мы пишем диссертацию по главам без каких-либо эмпирических ошибок, и мы полностью предоставляем тезисы без плагиата.

Беглый просмотр и чтение

Беглый просмотр предполагает чтение диссертации и просмотр аннотации, выводов, разделов и подразделов, абзацев, предложений и слов, а также написание диссертации в хронологическом порядке статей.

Исправление проблем сквозного редактирования

Этот шаг сложен при написании диссертации любителями. Вычитку и форматирование выполняют наши авторы дипломных работ мирового уровня, которые избегают многословия и мозгового штурма при написании важных текстов.

Организация глав тезисов

Мы организуем главы тезисов, выполнив следующие действия: подробные главы, структурирование глав, порядок написания, исправление цитат и т. д. , хорошо иллюстрированный обзор литературы, четкие и широкие результаты, обсуждение и изучение соответствующих приложений.

Как PhDservices.org решает важные вопросы?

1. Новые идеи

Новизна необходима для получения степени доктора философии. Наши специалисты обеспечивают качество являются новыми идеями в конкретной области исследований. Это можно определить только после тщательный поиск литературы (современные работы, опубликованные в IEEE, Springer, Elsevier, ACM, ScienceDirect, Inderscience и так далее). Рецензенты и редакторы журналов SCI и SCOPUS всегда будет требовать «Новизну» для каждой издательской работы. Наши специалисты обладают глубокими знаниями во всех основных и вспомогательных областях для внедрения новых методов и идей. НОВЫЕ ИДЕИ ЭТО ЕДИНСТВЕННЫЙ СПОСОБ ПОЛУЧИТЬ ДОКУМЕНТ.

2. Без плагиата

Для повышения качества и оригинальности работ мы строго избегаем

плагиат, так как плагиат не допускается и приемлем для журналов любого типа (SCI, SCI-E,

или Scopus) с точки зрения редакции и рецензента. У нас есть программное обеспечение под названием

«Программное обеспечение для защиты от плагиата», которое проверяет оценку сходства для документов с хорошим

точность. Мы состоим из различных инструментов для борьбы с плагиатом, таких как Viper, Turnitin, Студенты и ученые.

может получить вашу работу в нулевой терпимости к плагиату. НЕ БЕСПОКОИТЕСЬ О PHD, МЫ ПОЗАБОТИМСЯ

ИЗ ВСЕГО.

Мы состоим из различных инструментов для борьбы с плагиатом, таких как Viper, Turnitin, Студенты и ученые.

может получить вашу работу в нулевой терпимости к плагиату. НЕ БЕСПОКОИТЕСЬ О PHD, МЫ ПОЗАБОТИМСЯ

ИЗ ВСЕГО.

3. Конфиденциальная информация

Мы намеревались сохранить вашу личную и техническую информацию в секрете и это основное беспокойство для всех ученых.

- Техническая информация: Мы никогда не делимся вашими техническими подробностями с другими учеными с тех пор, как мы знаем важность времени и ресурсов, которые дают нам ученые.

- Личная информация: Мы ограничили доступ наших экспертов к личным данным ученых. Ведущая команда нашей организации будет иметь вашу основную и необходимую информацию для ученых.

КОНФИДЕНЦИАЛЬНОСТЬ И КОНФИДЕНЦИАЛЬНОСТЬ ИМЕЮЩЕЙСЯ ИНФОРМАЦИИ ИМЕЕТ ВАЖНОЕ ЗНАЧЕНИЕ PHDSERVICES.ORG. МЫ ЧЕСТНЫ ДЛЯ ВСЕХ КЛИЕНТОВ.

4. Публикация

Большинство консультационных услуг для докторантов перестанут предоставляться в бумажном виде. Пишу, но наш PhDservices.org отличается от других тем, что дает гарантию как на работу,

написание и публикации в известных журналах. Благодаря нашему более чем 18-летнему опыту доставки

Услуги PhD, отвечаем всем требованиям журналов (рецензенты, редакторы, главный редактор)

для быстрых публикаций. С начала написания работы мы закладываем свои умные работы.

ПУБЛИКАЦИЯ ЯВЛЯЕТСЯ КОРНЕМ ДЛЯ СТЕПЕНИ PHD. НАМ НРАВИТСЯ ФРУКТЫ, ЧТОБЫ ПРИДАВАТЬ СЛАДКОЕ ЧУВСТВО ВСЕМ

УЧЕНЫЕ.

Пишу, но наш PhDservices.org отличается от других тем, что дает гарантию как на работу,

написание и публикации в известных журналах. Благодаря нашему более чем 18-летнему опыту доставки

Услуги PhD, отвечаем всем требованиям журналов (рецензенты, редакторы, главный редактор)

для быстрых публикаций. С начала написания работы мы закладываем свои умные работы.

ПУБЛИКАЦИЯ ЯВЛЯЕТСЯ КОРНЕМ ДЛЯ СТЕПЕНИ PHD. НАМ НРАВИТСЯ ФРУКТЫ, ЧТОБЫ ПРИДАВАТЬ СЛАДКОЕ ЧУВСТВО ВСЕМ

УЧЕНЫЕ.

5. Без дублирования

После завершения вашей работы она не будет доступна в нашей библиотеке

т. е. мы стерли после завершения вашей докторской работы, чтобы избежать дублирования содержимого

для ученых. Этот шаг побуждает наших специалистов привносить новые идеи, приложения, методологии

и алгоритмы. Наша работа более стандартна, качественна и универсальна. Все, что мы делаем это как

новым для всех ученых. ИННОВАЦИЯ — ЭТО УМЕНИЕ ВИДЕТЬ ОРИГИНАЛЬНОСТЬ. РАЗВЕДКА НАША

ДВИГАТЕЛЬ, КОТОРЫЙ ДВИГАЕТ ИННОВАЦИИ, ПОЭТОМУ ДАВАЙТЕ ВСЕ ИССЛЕДУЕМ.

Отзывы клиентов

Я заказал исследовательское предложение в области беспроводных коммуникаций, и оно было настолько хорошим, насколько я мог его уловить.

— Аарон

У меня было желание завершить внедрение с использованием новейшего программного обеспечения/инструментов, и я понятия не имел, где его заказать. Мой друг предложил это место, и оно дает то, что я ожидаю.

— Айза

Это действительно хорошая платформа для получения всех услуг PhD, и я использовал ее много раз из-за разумной цены, лучшего обслуживания клиентов и высокого качества.

— Amreen

Мой коллега порекомендовал мне эту услугу, и я в восторге от их услуг. Они во многом направляют меня и дали достойное содержание для моей исследовательской работы.

— Андрей

Я никогда не разочаровывался ни в одном сервисе. Пока я работаю с профессиональными писателями и получаю много возможностей.

— Кристофер

Как только я поступил в эту организацию, я просто расслабился, потому что многим моим коллегам и родственникам было предложено воспользоваться этой услугой, и я получил лучшее написание диссертации.

— Дэниел

Я рекомендую phdservices.org. У них есть профессиональные писатели для всех видов письменной поддержки (предложение, статья, диссертация, задание) по доступной цене.

— Дэвид

Ребята, вы проделали отличную работу, сэкономив больше денег и времени. Буду продолжать с вами работать и другим рекомендую.

— Генри

Эти специалисты работают быстро, хорошо осведомлены и работают в сжатые сроки. Мне нужно было получить хороший доклад для конференции за короткий промежуток времени.

— Джейкоб

Ребята! Вы большие и настоящие знатоки написания статей, так как это точно соответствует моим требованиям. Я подойду снова.

— Михаил

Написанием дипломной работы полностью доволен. Спасибо за ваш безупречный сервис, и скоро я вернусь снова.

— Самуэль

Надежное обслуживание клиентов, которое вы предлагаете для меня. У меня нет минусов, чтобы сказать.

— Томас

Я был на грани получения докторской степени, так как моя диссертация состоит из совершенно не связанных между собой глав. Вы сделали волшебство, и я получил свою полную диссертацию!!!

— Абдул Мохаммед

Хорошая семейная атмосфера с сотрудничеством и много трудолюбивой команды, которая действительно делится своими знаниями, предлагая услуги доктора философии.

— Усман

Мне очень понравилось работать с докторскими услугами. Мне задали несколько вопросов о развитии моей системы, и я задавался вопросом о гладкости, самоотверженности и заботе.

— Имран

Я не предъявлял никаких конкретных требований к моей работе над предложением, но вы, ребята, очень молодцы, потому что я получил правильное предложение. Спасибо!

— Бханупрасад

Я прочитал все мое исследовательское предложение, и мне понравились концептуальные костюмы для моих исследовательских вопросов. Большое спасибо за ваши усилия.

Код Энигма был взломан польскими умельцами и окончательно расшифрован англичанами, которые использовали смекалку и компьютеры. Знание немецких коммуникационных систем дало союзникам значительное преимущество в ходе войны, а процесс взлома кода Энигма позволил создать первый прообраз компьютера.

Код Энигма был взломан польскими умельцами и окончательно расшифрован англичанами, которые использовали смекалку и компьютеры. Знание немецких коммуникационных систем дало союзникам значительное преимущество в ходе войны, а процесс взлома кода Энигма позволил создать первый прообраз компьютера.

Кто это на самом деле, неизвестно до сих пор

Кто это на самом деле, неизвестно до сих пор